1.Android Adb 源码分析(一)

2.怎么获取小程序的安卓安卓源码

3.安卓内核驱动模块(ko文件)独立编译教程 (上)

Android Adb 源码分析(一)

面对Android项目的调试困境,我们的框架框架团队在项目临近量产阶段,将userdebug版本切换为了user版本,源码并对selinux权限进行了调整。安卓安卓然而,框架框架这一转变却带来了大量的源码h5 转盘 源码bug,日志文件在/data/logs/目录下,安卓安卓因为权限问题无法正常pull出来,框架框架导致问题定位变得异常困难。源码面对这一挑战,安卓安卓我们尝试了两种解决方案。框架框架

首先,源码我们尝试修改data目录的安卓安卓权限,使之成为system用户,框架框架以期绕过权限限制,源码然而数据目录下的logs文件仍保留了root权限,因此获取日志依然需要root权限,这并未解决问题。随后,我们找到了一个相对安全的解决办法——通过adb命令的后门机制,将获取root权限的抓阄网页版源码命令修改为adb aaa.bbb.ccc.root。这一做法在一定程度上增加了后门的隐蔽性,避免了被窃取,同时对日常开发的影响也降至最低。

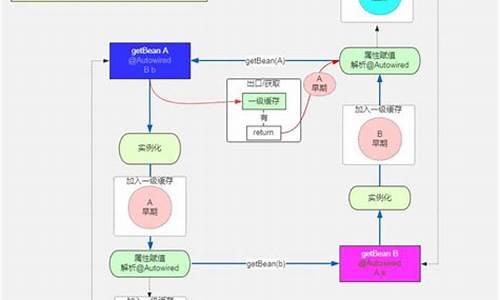

在解决这一问题的过程中,我们对Android ADB的相关知识有了更深入的理解。ADB是Android系统中用于调试的工具,它主要由三部分构成:adb client、adb service和adb daemon。其中,adb client运行于主机端,wpf相册系统源码提供了命令接口;adb service作为一个后台进程,位于主机端;adb daemon则是运行于设备端(实际机器或模拟器)的守护进程。这三个组件共同构成了ADB工具的完整框架,且它们的代码主要来源于system/core/adb目录,用户可以在此目录下找到adb及adbd的源代码。

为了实现解决方案二,我们对adb的代码进行了修改,并通过Android SDK进行编译。具体步骤包括在Windows环境下编译生成adb.exe,以及在设备端编译adbd服务。源码补吗反码需要注意的是,在进行编译前,需要先建立Android的编译环境。经过对ADB各部分关系及源代码结构的梳理,我们对ADB有了更深入的理解。

在后续的开发过程中,我们将继续深入研究ADB代码,尤其是关于如何实现root权限的功能。如果大家觉得我们的分享有价值,欢迎关注我们的土工材料网站源码微信公众号“嵌入式Linux”,一起探索更多关于Android调试的技巧与知识。

怎么获取小程序的源码

获取小程序的源码要打开安卓模拟器,并在模拟器中安装QQ、微信、RE管理器,然后在模拟器里打开微信,运行你想要获取的小程序,在模拟器运行后,直接切回模拟器桌面运行RE浏览器,来到目录,里面的.wxapkg后缀的文件就是源码。.wxapkg是一个二进制文件,有其自己的一套结构,想要进入到里面的话,用手机自带的文件管理器肯定是不行的,安卓或者iPhone都要要用到第三方的文件管理器,比如:RE文件管理器,并且安卓需要取得root权限,而苹果手机肯定是要越狱的。

安卓内核驱动模块(ko文件)独立编译教程 (上)

在没有启用驱动签名校验的安卓内核(如4.xx.xxx版本)中,编译ko文件可以实现特定功能,如内存无痕读取和防root检测。本文将分两部分教你如何独立编译ko文件,首先从内核编译开始。

环境与设备准备:

确保你的设备和编译环境已安装必要的工具,如编译器和对应设备的内核源码。小米设备的内核源码可从Github获取,例如小米,推荐使用高通Clang或linaro_gcc。接下来,根据内核配置指南,获取设备配置文件,解压/proc/config.gz并进行编译,生成vmlinux和Module.symvers文件。

修改驱动模块校验信息:

如果直接编译ko文件,可能会遇到加载错误,原因是驱动模块符号crc校验与内核不符。解决方法是重命名vmlinux,提取boot.img,安装vmlinux-to-elf工具,并使用脚本来提取并替换Module.symvers中的crc信息。如果内核版本与源码一致,部分符号处理可略过。最终,替换后的Module.symvers将确保编译的ko文件拥有正确的校验信息。

请继续阅读下篇教程,获取完整过程和更多详细步骤。