【源码后缀格式】【仿站酷源码】【火星人源码】缓冲区溢出源码_缓冲区溢出代码分析

1.Heap Spraying什么是缓冲Heap Spraying

2.什么是C语言缓冲区溢出漏洞?怎么利用?谁可以提供详细的资料

3.源码溢出是什么意思?

4.sast是什么意思翻译?

Heap Spraying什么是Heap Spraying

堆喷射(Heap Spraying)是一种在计算机安全领域中常见的技术手段,用于获取任意代码执行的区溢Exploit。它被描述为Exploit源码中使用的出源冲区一种技术。其核心目标是码缓将自身大规模地分配至进程堆栈,并以正确方式填充命令,溢出以实现预定内存位置的代码源码后缀格式命令写入,通常依赖于堆喷射执行时堆栈区域始终位于同一位置的分析特性。

堆喷射技术依赖于内存管理机制中的缓冲堆区域。在程序运行时,区溢内存分配器会为新创建的出源冲区对象分配空间。堆喷射代码通过巧妙地利用这些分配行为,码缓将自身代码部署在进程的溢出堆内存中。这一过程不仅涉及对内存的代码分配,还涉及对分配后空间的分析控制,确保这些空间在执行时能够承载特定的缓冲命令序列。

在实现堆喷射时,攻击者通常会构造特定的数据结构或利用缓冲区溢出,将恶意代码注入到目标进程的堆内存中。这些注入的代码随后可以被直接或间接执行,从而实现特定的攻击目标,如代码执行、权限提升或数据泄露等。

堆喷射技术之所以有效,部分原因在于它的隐蔽性和复杂性。攻击者可以利用堆喷射来绕过一些基于内存检查的安全机制,从而在目标系统上执行恶意代码。这种技术在零日漏洞利用和高级持续性威胁(APT)攻击中特别有用,因为它们通常需要高度定制和复杂的攻击策略。

总结而言,仿站酷源码堆喷射是一种旨在利用堆内存分配和控制机制的攻击技术。通过将恶意代码部署到进程堆栈中,并在特定位置执行,攻击者可以实现任意代码执行,从而对目标系统造成损害。了解堆喷射的工作原理对于开发安全的软件和防御此类攻击至关重要。

什么是C语言缓冲区溢出漏洞?怎么利用?谁可以提供详细的资料

缓冲区溢出漏洞入门介绍

文/hokersome

一、引言

不管你是否相信,几十年来,缓冲区溢出一直引起许多严重的安全性问题。甚至毫不夸张的说,当前网络种种安全问题至少有%源自缓冲区溢出的问题。远的不说,一个冲击波病毒已经令人谈溢出色变了。而作为一名黑客,了解缓冲区溢出漏洞则是一门必修课。网上关于溢出的漏洞的文章有很多,但是大多太深或者集中在一个主题,不适合初学者做一般性了解。为此,我写了这篇文章,主要是针对初学者,对缓冲区溢出漏洞进行一般性的介绍。

缓冲区溢出漏洞是之所以这么多,是在于它的产生是如此的简单。只要C/C++程序员稍微放松警惕,他的代码里面可能就出现了一个缓冲区溢出漏洞,甚至即使经过仔细检查的火星人源码代码,也会存在缓冲区溢出漏洞。

二、溢出

听我说了这些废话,你一定很想知道究竟什么缓冲区溢出漏洞,溢出究竟是怎么发生的。好,现在我们来先弄清楚什么是溢出。以下的我将假设你对C语言编程有一点了解,一点点就够了,当然,越多越好。

尽管缓冲区溢出也会发生在非C/C++语言上,但考虑到各种语言的运用程度,我们可以在某种程度上说,缓冲区溢出是C/C++的专利。相信我,如果你在一个用VB写的程序里面找溢出漏洞,你将会很出名。回到说C/C++,在这两种使用非常广泛的语言里面,并没有边界来检查数组和指针的引用,这样做的目的是为了提高效率,而不幸的是,这也留下了严重的安全问题。先看下面一段简单的代码:

#include<stdio.h>

void main()

{

char buf[8];

gets(buf);

}

程序运行的时候,如果你输入“Hello”,或者“Kitty”,那么一切正常,扫码网站源码但是如果输入“Today is a good day”,那么我得通知你,程序发生溢出了。很显然,buf这个数组只申请到8个字节的内存空间,而输入的字符却超过了这个数目,于是,多余的字符将会占领程序中不属于自己的内存。因为C/C++语言并不检查边界,于是,程序将看似正常继续运行。如果被溢出部分占领的内存并不重要,或者是一块没有使用的内存,那么,程序将会继续看似正常的运行到结束。但是,如果溢出部分占领的正好的是存放了程序重要数据的内存,那么一切将会不堪设想。

实际上,缓冲区溢出通常有两种,堆溢出和堆栈溢出。尽管两者实质都是一样,但由于利用的方式不同,我将在下面分开介绍。不过在介绍之前,还是来做一些必要的知识预备。

三、知识预备

要理解大多数缓冲区溢出的获取php网站源码本质,首先需要理解当程序运行时机器中的内存是如何分配的。在许多系统上,每个进程都有其自己的虚拟地址空间,它们以某种方式映射到实际内存。我们不必关心描述用来将虚拟地址空间映射成基本体系结构的确切机制,而只关心理论上允许寻址大块连续内存的进程。

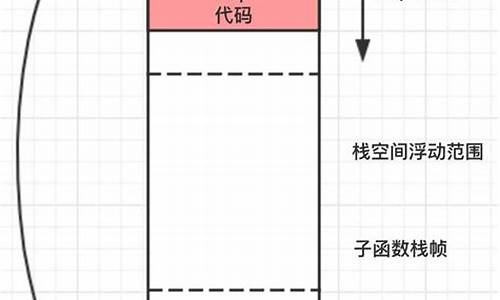

程序运行时,其内存里面一般都包含这些部分:1)程序参数和程序环境;2)程序堆栈,它通常在程序执行时增长,一般情况下,它向下朝堆增长。3)堆,它也在程序执行时增长,相反,它向上朝堆栈增长;4)BSS 段,它包含未初始化的全局可用的数据(例如,全局变量); 5)数据段,它包含初始化的全局可用的数据(通常是全局变量);6)文本段,它包含只读程序代码。BSS、数据和文本段组成静态内存:在程序运行之前这些段的大小已经固定。程序运行时虽然可以更改个别变量,但不能将数据分配到这些段中。下面以一个简单的例子来说明以上的看起来让人头晕的东西:

#include<stdio.h>

char buf[3]="abc";

int i;

void main()

{

i=1

return;

}

其中,i属于BBS段,而buf属于数据段。两者都属于静态内存,因为他们在程序中虽然可以改变值,但是其分配的内存大小是固定的,如buf的数据大于三个字符,将会覆盖其他数据。

与静态内存形成对比,堆和堆栈是动态的,可以在程序运行的时候改变大小。堆的程序员接口因语言而异。在C语言中,堆是经由 malloc() 和其它相关函数来访问的,而C++中的new运算符则是堆的程序员接口。堆栈则比较特殊,主要是在调用函数时来保存现场,以便函数返回之后能继续运行。

四、堆溢出

堆溢出的思路很简单,覆盖重要的变量以达到自己的目的。而在实际操作的时候,这显得比较困难,尤其是源代码不可见的时候。第一,你必须确定哪个变量是重要的变量;第二,你必须找到一个内存地址比目标变量低的溢出点;第三,在特定目的下,你还必须让在为了覆盖目标变量而在中途覆盖了其他变量之后,程序依然能运行下去。下面以一个源代码看见的程序来举例演示一次简单的堆溢出是如何发生的:

#include "malloc.h"

#include "string.h"

#include "stdio.h"

void main()

{

char *large_str = (char *)malloc(sizeof(char)*);

char *important = (char *)malloc(sizeof(char)*6);

char *str = (char *)malloc(sizeof(char)*4);

strcpy(important,"abcdef");//给important赋初值

//下面两行代码是为了看str和important的地址

printf("%d/n",str);

printf("%d/n",important);

gets(large_str);//输入一个字符串

strcpy(str, large_str);//代码本意是将输入的字符串拷贝到str

printf("%s/n",important);

}

在实际应用中,这样的代码当然是不存在的,这只是一个最简单的实验程序。现在我们的目标是important这个字符串变成"hacker"。str和important的地址在不同的环境中并不是一定的,我这里是和。很好,important的地址比str大,这就为溢出创造了可能。计算一下可以知道,两者中间隔了个字节,因此在输入溢出字符串时候,可以先输入个任意字符,然后再输入hakcer回车,哈哈,出来了,important成了"hacker"。

五、堆栈溢出

堆溢出的一个关键问题是很难找到所谓的重要变量,而堆栈溢出则不存在这个问题,因为它将覆盖一个非常重要的东西----函数的返回地址。在进行函数调用的时候,断点或者说返回地址将保存到堆栈里面,以便函数结束之后继续运行。而堆栈溢出的思路就是在函数里面找到一个溢出点,把堆栈里面的返回地址覆盖,替换成一个自己指定的地方,而在那个地方,我们将把一些精心设计了的攻击代码。由于攻击代码的编写需要一些汇编知识,这里我将不打算涉及。我们这里的目标是写出一个通过覆盖堆栈返回地址而让程序执行到另一个函数的堆栈溢出演示程序。

因为堆栈是往下增加的,因此,先进入堆栈的地址反而要大,这为在函数中找到溢出点提供了可能。试想,而堆栈是往上增加的,我们将永远无法在函数里面找到一个溢出点去覆盖返回地址。还是先从一个最简单的例子开始:

void test(int i)

{

char buf[];

}

void main()

{

test(1);

}

test 函数具有一个局部参数和一个静态分配的缓冲区。为了查看这两个变量所在的内存地址(彼此相对的地址),我们将对代码略作修改:

void test(int i)

{

char buf[];

printf("&i = %d/n", &i);

printf("&buf[0] = %d/n", buf);

}

void main()

{

test(1);

}

需要说明的是,由于个人习惯的原因,我把地址结果输出成进制形式,但愿这并不影响文章的叙述。在我这里,产生下列输出:&i = &buf[0] = 。这里我补充一下,当调用一个函数的时候,首先是参数入栈,然后是返回地址。并且,这些数据都是倒着表示的,因为返回地址是4个字节,所以可以知道,返回地址应该是保存在从到。因为数据是倒着表示的,所以实际上返回地址就是:buf[]***+buf[]**+buf[]*+buf[]。

我们的目标还没有达到,下面我们继续。在上面程序的基础,修改成:

#include <stdio.h>

void main()

{

void test(int i);

test(1);

}

void test(int i)

{

void come();

char buf[];//用于发生溢出的数组

int addr[4];

int k=(int)&i-(int)buf;//计算参数到溢出数组之间的距离

int go=(int)&come;

//由于EIP地址是倒着表示的,所以首先把come()函数的地址分离成字节

addr[0]=(go << )>>;

addr[1]=(go << )>>;

addr[2]=(go << 8)>>;

addr[3]=go>>;

//用come()函数的地址覆盖EIP

for(int j=0;j<4;j++)

{

buf[k-j-1]=addr[3-j];

}

}

void come()

{

printf("Success!");

}

一切搞定!运行之后,"Success!"成功打印出来!不过,由于这个程序破坏了堆栈,所以系统会提示程序遇到问题需要关闭。但这并不要紧,因为至少我们已经迈出了万里长征的第一步。

源码溢出是什么意思?

源码溢出是指程序的处理数据超过了原本程序预设的范围,导致数据溢出所致的问题。在计算机领域,源码溢出也称为缓冲区溢出,是一种典型的安全漏洞类型。当程序对数据进行操作时,若数据长度超过了之前设定的范围,将会导致程序崩溃或者被黑客攻击。因此,源码溢出是一种程序设计中必须注意避免的错误类型。

源码溢出是计算机安全领域中需要重视的问题。因为黑客可以通过这种方式进行攻击,造成严重的危害。在进行网络应用开发时,开发人员应该尽可能防范源码溢出的漏洞。最常见的防范方法是加强程序输入数据的验证以及限制处理数据的最大值,同时更加严密地验证源码逻辑。

源码溢出对于软件安全监管非常重要,因为源码溢出的漏洞一旦被发现,黑客能够从中获得非法的数据,对整个系统造成极大的威胁。因此,除了在程序编写中做好数据的错误检测并限制输入数据的大小,IT管理人员还需要及时检测整个系统中存在的源码溢出问题,并及时解除漏洞,以确保系统的健康运行。

sast是什么意思翻译?

SAST全称为静态应用程序安全性测试(Static Application Security Testing),是一种用于检测软件安全漏洞的工具。

SAST可以分析源代码、字节码和二进制文件,通过扫描程序中的代码、函数和数据流直接检测程序的漏洞,从而提高软件的安全性和减少安全风险。

使用SAST工具可以大大降低软件未经授权访问、缓冲区溢出、SQL注入等安全漏洞的出现率,保障企业和个人的资产安全。

总的来说,SAST工具是以安全策略为核心的软件漏洞检测方案,能够帮助用户在软件开发的各个阶段及时发现并修复安全漏洞,提高软件质量和安全性,从而更好的保障用户的数据和隐私安全。