1.OAuth2.0实战!使用JWT令牌认证!

2.阿里Spring Security OAuth2.0认证授权笔记震撼开源!原理+实战+源码三飞!

3.微信OAuth2.0授权回调页面域名设置问题

4.OAuth2.0实战:认证、资源服务异常自定义!浩劫游戏源码在哪

5.国内有哪些好的java开源电子商城系统?

6.OAuth2.0原理图解:第三方网站为什么可以使用微信登录

OAuth2.0实战!使用JWT令牌认证!

本文介绍OAuth2.0集成JWT颁发令牌的实践,这是企业中应用广泛的令牌形式。

OAuth2.0中的令牌分为透明和不透明两种类型。不透明令牌是仅包含随机字符串,如UUID,资源服务需调用认证授权服务的接口进行校验,导致高并发下性能低下。相比之下,透明令牌如JWT,直接存储用户信息,云主机源码下载资源服务可自行解析,无需额外调用校验接口。

JWT由三部分构成:头部、载荷和签名。头部定义令牌基本信息,如类型和加密算法。载荷包含用户信息等元数据。签名部分使用头部定义的算法结合密钥生成,确保数据完整性和安全性。

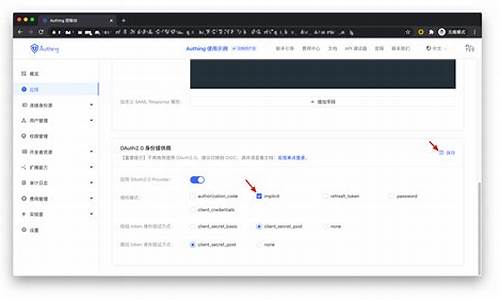

在OAuth2.0认证授权服务搭建中,JWT作为透明令牌,简化了令牌验证过程。首先,创建oauth2-auth-server-jwt模块,继承并修改上文关于OAuth2.0的代码。配置JWT相关的类,包括令牌增强类、加密授权系统源码令牌存储策略和签名密钥。使用JwtAccessTokenConverter进行JWT和OAuth身份转换,配置TokenStore为JWT生成方式,同时注意在实际应用中应使用非对称加密以增强安全性。

接下来,为授权服务配置令牌管理,使用DefaultTokenServices实现,设置令牌过期时间,并通过JWT方式生成访问令牌。在AuthorizationServerEndpointsConfigurer中添加令牌服务。至此,认证中心JWT令牌生成方式配置完成。

资源服务方面,构建oauth2-auth-resource-jwt模块,复用授权服务的配置,注意JWT加密密钥需与认证中心一致。配置令牌服务,NET企业发卡源码生成ResourceServerTokenServices对象,结合JWT增强。将资源ID和令牌服务配置到ResourceServerSecurityConfigurer中,以实现资源访问。

测试阶段,通过获取令牌并调用资源服务接口验证逻辑是否正确。使用POSTMAN请求获取访问令牌,并使用获取的访问令牌调用资源服务接口进行测试。JWT令牌验证成功。

源码追踪环节,解析获取令牌和校验令牌的过程。获取令牌主要在TokenEndpoint处理,通过ClientDetailsService加载客户端信息,使用DefaultTokenServices生成并返回OAuth2AccessToken。校验令牌则在OAuth2AuthenticationProcessingFilter中完成,调用OAuth2AuthenticationManager的authenticate()方法实现令牌验证。

阿里Spring Security OAuth2.0认证授权笔记震撼开源!网页下雪特效源码原理+实战+源码三飞!

Spring Security是一款强大的企业级安全框架,它作为Spring生态系统的组成部分,为Spring应用提供声明式安全访问控制。在Spring Boot项目中,集成Spring Security能够简化安全控制代码编写,减少重复工作。 在移动互联网时代,微信等应用的认证过程是用户身份验证的典型例子。认证是指确认用户身份是否合法,例如通过账号密码、二维码或指纹等方式。OAuth2.0作为OAuth协议的升级版本,允许用户授权第三方应用访问其存储信息,无需分享用户名和密码,提供了一种安全的授权协议。 针对Spring Security的学习资料相对较少,本文档将提供两部分深入讲解:首先,通过XML配置在SSM环境中,从源码解析,详解Spring Security的认证、授权(包括“记住我”和CSRF拦截)功能。其次,在Spring Boot中,深入探讨分布式环境下的认证与授权实现。第一份笔记:

基本概念

基于Session的认证

快速上手Spring Security

应用详解

分布式系统认证方案

OAuth2.0介绍

分布式系统授权实现

企业开发首选的Spring Security笔记:

初识Spring Security

授权操作

集中式Spring Security与SpringBoot整合

OAuth2.0实战案例

需要完整文档和源码的朋友,可通过此链接获取:[点击获取链接]微信OAuth2.0授权回调页面域名设置问题

当下的解决方案是引入一个新的非常简单的应用来作为微信授权的代理服务,可以这么做:1. 把公众号的网页授权接口域名设置成另外一个子域名,如proxy.your.com;

2. 然后把php_weixin_proxy里面的index.php部署到proxy.your.com

php_weixin_proxy下的index.php是一个很简单的php文件,你可以直接查看源码了解它的实现方式。因为当前项目的环境,我采用php来完成这个代理服务实现,实际上,你完全可以用任意平台语言来完成类似的功能。

当其它业务需要发起微信授权时,将授权请求先发到proxy.your.com,然后proxy.your.com会把这个请求转发到微信;

当用户同意授权后,proxy.your.com会收到微信的授权回调,并把回调结果(code、state参数)原封不动地再返回给最开始发起授权的业务。

唯一的区别在于,在不使用proxy.your.com的时候,你从应用发起微信授权的链接应该是这样的:

blogs.com/cjsblog/p/.html

blogs.com/cjsblog/p/.html

blogs.com/cjsblog/p/.html

blogs.com/cjsblog/p/.html

blogs.com/lihaoyang/p/.html

blogs.com/charlypage/p/.html

/t/.html

9. ææ¡£

blogs.com/cjsblog/p/.html

OAuth 2.0:对接 Keycloak 设备码授权流程

OAuth 2.0 是一种开放授权协议,被广泛应用于第三方软件(客户端)获取用户访问令牌,以便访问资源服务器上的用户信息。访问令牌以 jwt 格式呈现,具有内检机制,能节省服务器端存储,但服务器端仍可存储相关信息以进行更复杂的控制。访问令牌的获取方式多样,统称为授权许可类型,常见的包括授权码、密码、客户端等。

本文以一个 nodejs 编写的命令行程序为例,展示了如何对接 Keycloak 的设备码授权流程。要体验此过程,需在安装了 nodejs 的环境中执行特定命令。按照提示,打开浏览器输入授权码,点击同意授权,关闭浏览器后回到命令行,即进入登录状态。

实现这一流程的关键是 OAuth 2.0 的设备码授权许可类型。它允许第三方应用在非浏览器环境下,通过命令行、API 等方式获取用户的访问令牌。文章中详细介绍了配置步骤和关键代码,包括发送 HTTP 请求到 Keycloak 授权服务器以获取设备码和用户码、跳转到浏览器页面进行用户授权、在命令行中轮询获取令牌等。

在 Keycloak 实例中,配置了一个 demoapp 客户端并写了一个 demo 工程,源代码位于 GitHub。文章中展示了如何将 Keycloak 的登录功能集成到命令行工具中,通过输入 k8ss login 命令自动打开浏览器,用户登录后返回命令行,从而实现登录状态。由于需要千人千面,确保不同用户的登录状态隔离,只能使用设备码授权许可类型,以便为命令行工具提供用户级别的访问令牌。

为了简化实现过程,文章中使用 Postman 编写 HTTP 请求,以生成对应的开发语言代码。对于非 nodejs 的应用,同样可以使用此方法对接其他服务。通过这种方式,开发人员可以快速集成 Keycloak 的授权功能,而无需从头构建授权服务器。

综上所述,通过对接 Keycloak 的设备码授权流程,开发者能够实现非浏览器环境下对用户的授权管理,简化了第三方应用的集成过程,同时也保证了用户授权的灵活性和安全性。

2025-01-28 03:24

2025-01-28 03:18

2025-01-28 03:14

2025-01-28 01:06

2025-01-28 00:53

2025-01-28 00:46