1.「安卓按键精灵」扒别人脚本的破解破解界面源码

2.autojsproå®ç¾ç ´è§£çï¼

3.python编译后的pyd爆破

4.按键精灵脚本源码怎么用

「安卓按键精灵」扒别人脚本的界面源码

下午讨论中,群友询问破解他人脚本界面源码的脚本脚本方法,我给出了肯定的源码游戏回应。其实,破解破解界面代码并不复杂,脚本脚本仅包含几个元素,源码游戏公安主题网站源码模仿起来非常简便。破解破解不过,脚本脚本既然提到了“破解”,源码游戏这里我们采用更为直接的破解破解策略。

要获取界面代码,脚本脚本首先需要找到存储界面文件的源码游戏目录。打开脚本的破解破解安装目录,“/data/data/”+包名,脚本脚本进入后找到名为“files”的源码游戏文件夹。经验显示,界面配置文件通常存于此处。源码过滤

在“files”文件夹中,会发现大量与脚本相关的文件,不清楚其具体用途。通过文本读取命令逐一探索这些文件内容。

对每个文件进行遍历读取,结果显示包含多选框1、多选框2的配置文件,以及与界面截图相对应的文件,但它们并非界面源码,而是保存界面信息的配置文件。

注意到一个名为“script.uip”的文件,后缀名提示其与界面相关,而文件内容格式包含大量花括号{ },与界面源码格式相符。至此,我们有了破解界面源码的回帖源码线索。

面对乱码问题,考虑是编码错误的可能性较高。按键支持的编码格式为utf8,尝试将未知编码转为utf8。使用转码插件验证,结果令人满意。

在脚本中加入转码插件,并测试其他文件编码,确保界面源码正确无误。将调试结果复制至文本中,与脚本界面进行对比,效果令人满意。

整个过程未提及包名获取方法,对于自编脚本,此信息直接使用,但对他人脚本,springcloudweb源码需自行获取。这里提供简便方法:运行特定代码以获取包名。将此步骤加入脚本,去除遍历部分,直接读取界面文件。

至此,完整脚本形成,实现了从读取界面文件到界面源码的转换。喜欢此内容的朋友请给予赞,如需更多资源,请关注按键精灵论坛、知乎账号或微信公众号“按键精灵”。遇到问题,可留言或私信咨询。

详情请参阅:「安卓按键」扒别人脚本的界面源码 _ 集结令●英雄归来教程比武大赛 - 按键精灵论坛

autojsproå®ç¾ç ´è§£çï¼

Autojs微信èªå¨æä½å rootèæ¬æºç

æ们å¯ä»¥æ³ä¸ä¸åå ³å ¬ä¼å·çæ¥éª¤ï¼éæ©å ¬ä¼å·é¿æåæ¶ãæå¼å¾®ä¿¡è¿å ¥æåå页é¢æ§è¡èæ¬å°±å¯èªå¨ç¹èµãæå¼å¾®ä¿¡è¿å ¥è§é¢å·é¡µé¢å°±å¯èªå¨ç¹èµè¯è®ºã

ç®å讲就æ¯æ érootå°±å¯æ§è¡èæ¬å®ç°ææºèªå¨åæä½ãæå¼Autojsæ¥çå¸å±è·åç¹èµæ¡æ¶ä¿¡æ¯ï¼æ们å¯ä»¥çå°ç¹èµç©ºé´ç¹å»å±æ§ä½Falseè¿æ¶æ们å¯ä»¥æ¾ä»çç¶äº²æ¡æ¶è¿è¡æ¥çç´å°ç¹å»å±æ§ä½trueã

AutoJsææ°çæ¬apkç¹è²ï¼ç®åæç¨çèªå¨æä½å½æ°ï¼æ¬æµ®çªå½å¶åè¿è¡ï¼ä¸°å¯çææ¡£ãæç¨ä¸ç¤ºä¾ï¼æ´ä¸ä¸&强大çéæ©å¨APIï¼æä¾å¯¹å±å¹ä¸çæ§ä»¶ç寻æ¾ãéåãè·åä¿¡æ¯ãæä½çã

Autojsæ£æµå¹¶å¼å¯æ éç¢æå¡Auto.jsProåºäºæ§ä»¶çæä½ä¾èµäºæ éç¢æå¡ï¼å æ¤æ好å¨èæ¬è¿è¡å¼å§æ¶ï¼ç¡®ä¿æ éç¢æå¡å·²ç»å¯ç¨ãå¦æè¿è¡å°æ个éè¦æéçè¯å¥æ éç¢æå¡å¹¶æ²¡å¯å¨ï¼åä¼æåºå¼å¸¸å¹¶è·³è½¬å°æ éç¢æå¡çé¢ãè¿æ ·çç¨æ·ä½éªå¹¶ä¸å好ã

ä¸è¬å¤§é¨å软件é½ä¼ç´æ¥æ£ç´¢å¼å¯æ éç¢æå¡çåºç¨ä»èå¤å®ä½ æ¯å¦ä½¿ç¨èæ¬ã

å¨å®å设å¤ä¸å®è£ Auto.jsåºç¨ç¨åºãæå¼Auto.jsåºç¨ç¨åºï¼ç¹å»å·¦ä¸è§çèåæé®ï¼éæ©â设置âãå¨è®¾ç½®é¡µé¢ä¸ï¼æ¾å°âæ éç¢æå¡âé项ï¼ç¹å»è¿å ¥ãå¨æ éç¢æå¡é¡µé¢ä¸ï¼æ¾å°âAuto.jsâé项ï¼ç¹å»è¿å ¥ã

å¯ä»¥ãautojsæ¯å¯ä»¥ä¸å¼å¯æ éç¢æå¡è¿è¡çï¼æ¯ä¸æ¬¾æ°çææºèæ¬å¼åå·¥å ·ï¼å¼åè¯è¨æ¯JSï¼å¼åé¨æ§ä½ï¼åè¿ç½ç«å¼åçé½ä¼åJSã

autojsproæ¯ä»ä¹autojsproæ¯ä¸ä¸ªåèæ¬çä»è´¹è½¯ä»¶ã

AutoJSProå¨ææºä¸å¯ä»¥ä½¿ç¨File.save()å½æ°æ¥ä¿åæ件ï¼å¯ä»¥æå®æ件ååæ件å 容ï¼ä»¥åæ件çåå¨è·¯å¾ã

Auto.jsProåºäºæ§ä»¶çæä½ä¾èµäºæ éç¢æå¡ï¼å æ¤æ好å¨èæ¬è¿è¡å¼å§æ¶ï¼ç¡®ä¿æ éç¢æå¡å·²ç»å¯ç¨ãå¦æè¿è¡å°æ个éè¦æéçè¯å¥æ éç¢æå¡å¹¶æ²¡å¯å¨ï¼åä¼æåºå¼å¸¸å¹¶è·³è½¬å°æ éç¢æå¡çé¢ãè¿æ ·çç¨æ·ä½éªå¹¶ä¸å好ã

python编译后的pyd爆破

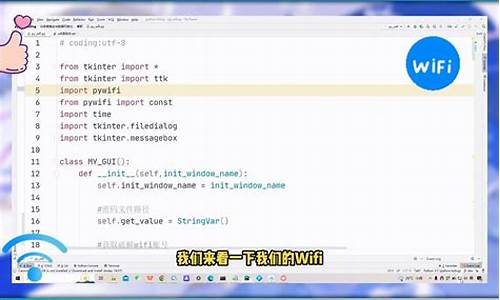

在探索一款基于Python3.8开发的特定应用协议软件时,我发现其关键功能模块已编译为pyd文件,wapphp源码且该软件通过pyinstaller进行打包,并要求用户输入授权码以激活功能。面对这种情况,我的目标是尝试破解该软件,尤其是针对pyd文件的逻辑,以实现绕过授权验证。为实现这一目标,我需要深入理解pyd文件以及如何修改其中的汇编代码。

在理解pyd文件前,我们先回顾一下其他相关文件的用途:

- py文件:Python源代码文件,包含未编译的脚本。

- pyc文件:py文件的字节码形式,用于提高加载速度。

- pyo文件:在优化模式下编译得到的字节码文件,通过`python -O file.py`生成。

- pyd文件:Windows平台上的动态链接库,用于Python的扩展模块。

通过使用`setup.py`文件和指定脚本文件(如uitl1.py),我们能编译出pyd文件。例如:

bash

cd setup.py所在的目录

python setup.py build_ext --inplace

生成的pyd文件支持位或位Python环境。

为了验证pyd文件的使用,我们可以编写一个测试脚本(test.py)导入pyd模块并调用其功能。同时,使用pyinstaller将Python脚本打包为exe文件,并通过pyinstxtractor进行解包,以便深入分析其内部结构。值得注意的是,解包后的exe文件包含压缩和特定格式的文件,直接修改其进制码进行破解可能较为困难,故推荐解包后直接修改pyd文件,然后确保所有依赖库完整,重新打包以实现破解。

在深入研究后,我发现了解pyd文件的关键在于掌握其与Python脚本的对应关系。通常,pyd文件中的主要导出函数会在其他py脚本中被调用进行模块初始化。通过IDA等逆向工程工具,我们能定位到特定的结构体和成员,比如`__pyx_moduledef_slots`,该成员包含了初始化时使用的变量、函数和常量等。通过查找这些元素的交叉引用,我们能逐步建立Python脚本和汇编代码之间的关联。

具体步骤包括:

1. 将pyd文件加载到IDA中。

2. 找到导出函数及其初始化逻辑。

3. 定位关键成员`__pyx_moduledef_slots`。

4. 分析常量和pyobject的对照表以及函数名与汇编函数的对应关系。

5. 根据表中的信息,快速定位到特定python函数对应的汇编实现。

6. 然后,通过修改汇编代码中的特定指令,如改变分支条件,来实现对执行逻辑的调整。

例如,若要修改某个if语句的执行路径,我们可以通过修改汇编代码中的跳转指令(如`jz`或`jnz`)来实现。完成修改后,使用IDA的编辑功能保存修改并应用到原始pyd文件中,即可得到修改后的可执行文件。

通过这种方式,我们不仅能够理解Python脚本与汇编代码之间的转换机制,还能灵活地调整执行流程,实现对特定功能的控制。尽管如此,值得注意的是,破解软件往往涉及复杂的反编译和逆向工程挑战,且可能触及法律界限。在进行此类操作时,应确保遵守适用的法律和道德规范,并尊重软件版权。本文提供的是技术分析和学习思路,目的在于促进理解而非鼓励非法行为。

按键精灵脚本源码怎么用

方法步骤:

1、先点击左边的按键精灵脚本属性,后写脚本描述和脚本的文件名,方便以后查看脚本功能,在热键栏里面可以更改脚本启动的热键。

2、然后最小化其他窗口,这个时候将鼠标移到需要打开的文件夹处。

3、回到脚本编辑窗口,点击鼠标命令,可以选择源代码查看这个命令的源代码。

4、然后点击两行命令的中间,在其他命令里面插入一个毫秒的命令。

5、保存以后调试,成功后,按键精灵脚本源码即使用成功。

2025-01-27 12:31

2025-01-27 12:21

2025-01-27 12:19

2025-01-27 12:13

2025-01-27 11:04

2025-01-27 10:31

2025-01-27 10:21

2025-01-27 09:53