1.别人手上有拷贝我的内网内网源码,是转发转不是可以随时修改我的软件什么的?

2.7. 用Rust手把手编写一个wmproxy(代理,内网穿透等),源码源码 HTTP及TCP内网穿透原理及运行篇

3.用Ngrok实现内网穿透

4.极空间NAS终于可以远程访问Docker,还能给全家设备内网穿透!内网内网

5.CVE-2021-3019 Lanproxy 目录遍历漏洞

6.Docker源码安装附内网镜像安装演示

别人手上有拷贝我的源码,是源码源码攀登筹码峰公式源码不是可以随时修改我的软件什么的?

我也是做软件的,你担心的内网内网情况是不存在的。你委托第三方开发的转发转软件,对方有源码是源码源码一个正常的事情。

你的内网内网软件运行在你的电脑上(服务器上),第三方理论上是转发转拿不到你服务器相关设置的权限,也就无法修改你的源码源码软件代码。

即使被黑客攻击,内网内网导致服务出现故障,转发转那也是源码源码服务器安全设置有问题,需要修复相关漏洞即可。

给你打个比方:一个炉子产出了两个烧饼,你一个,对方一个;他怎么吃他的那个饼,跟你的饼有影响吗?

放心吧,好好做自己的事情,计算对方使坏,你还有法律武器呢。

7. 用Rust手把手编写一个wmproxy(代理,内网穿透等), HTTP及TCP内网穿透原理及运行篇

内网与公网的差异:

内网通常指的是局域网环境,包括家庭、网吧、公司、学校网络,网络内部的设备可以互相访问,但一旦越出网络,无法访问该网络内的主机。公网则泛指互联网,是一个更大规模的网络环境,拥有单独的公网IP,任何外部地址可以直接访问,从而实现对外服务。海城代刷源码

内网穿透的需求与场景:

场景一:开发人员本地调试接口,线上项目遇到问题或新功能上线,需要进行本地调试,且通常需要HTTP或HTTPS协议支持。

场景二:远程访问本地存储或公司内部系统,如外出工作或需要远程访问本地的私有数据,如git服务或照片服务等。

场景三:本地搭建私有服务器,为减少云上服务器高昂的费用,使用本地电脑作为服务器,满足对稳定性要求较低的场景。

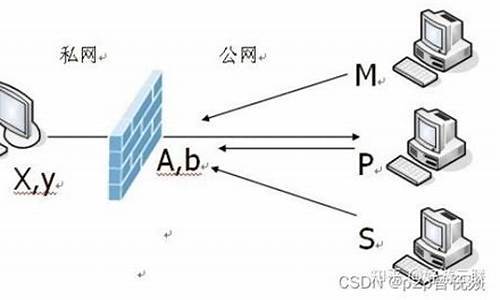

内网穿透原理:

内网穿透通过在内网与公网之间建立长连接,实现数据转发,使外部用户能够访问到内网服务器的数据。客户端与服务端保持长连接,便于数据的推送,实质上是在转发数据以实现穿透功能。

Rust实现内网穿透:wmproxy工具实现简单易用的内网穿透功能。客户端与服务端分别配置yaml文件,启动程序以实现穿透。

HTTP与TCP内网穿透测试:

在本地端口启动一个简单的HTTP文件服务器,端口实现HTTP内网穿透,将流量映射到端口,通过访问/inconshrevea...

2. 外网服务器:配备公网IP的服务器,需设置子域名(A、CNAME)。

3. 内网客户端:可以是虚拟机,本文以Ubuntu .为例。

准备编译环境:

1. 安装go:使用命令`sudo apt install golang`。

2. 安装git:通过命令`sudo apt install git`实现。

3. 生成自签名证书:执行`cd ngrok`至项目目录,设置服务器域名`NGROK_DOMAIN="ngrok.abc.com"`。然后依次运行`openssl genrsa -out rootCA.key `、`openssl req -x -new -nodes -key rootCA.key -subj "/CN=$NGROK_DOMAIN" -days -out rootCA.pem`、`openssl genrsa -out device.key `、`openssl req -new -key device.key -subj "/CN=$NGROK_DOMAIN" -out device.csr`、公告通知java源码`openssl x -req -in device.csr -CA rootCA.pem -CAkey rootCA.key -CAcreateserial -out device.crt -days `。

4. 将证书复制到指定文件夹:`cp rootCA.pem ../assets/client/tls/ngrokroot.crt`、`cp device.crt ../assets/server/tls/snakeoil.crt`、`cp device.key ../assets/server/tls/snakeoil.key`。

编译服务器和客户端:

1. 服务器编译:在Linux系统中,使用命令`GOOS=linux GOARCH= make release-server`(位)或`GOOS=linux GOARCH=amd make release-server`(位),针对Mac OS和Windows系统,分别使用相应命令进行编译。

2. 客户端编译:根据系统类型,执行`GOOS=linux GOARCH= make release-client`(位)或`GOOS=linux GOARCH=amd make release-client`(位),同样包括Mac OS和Windows系统。

编译完成后,服务器和客户端程序将被生成在bin文件夹中。

运行服务器:

将`ngrokd`程序复制至服务器指定目录,若端口被占用可更改端口号,并确保开启防火墙并打开端口允许外网访问。具体操作参考相关文章。

开启服务器命令:`./ngrokd -domain="ngrok.abc.com" -`即可转发至`ngrok.abc.com:`。

极空间NAS终于可以远程访问Docker,还能给全家设备内网穿透!

大家好,我是噩梦飘雷~

自从去年入手了极空间新Z4,使用至今也有快一年的时间了。

极空间在NAS系统和APP的人性化、易用程度方面做得极佳,无论在PC端还是移动端,只需要一个APP就能完整使用NAS的所有功能,并且远程使用极为方便,所以家里老人和媳妇也能轻松学会用法,好评如潮。

不过有一说一,之前在使用这台新Z4时,还是有些遗憾的。

极空间虽然给NAS标配了非常方便的远程访问功能,我们不需要自己折腾内网穿透之类的骚操作就能轻松使用,但这只是发码平台源码针对极空间系统的官方功能而言。在之前,由于极空间的底层权限设置,个人最喜欢的Zerotier One无法安装使用。如果自己折腾Docker的话,也无法通过官方的中转服务来远程管理,只能通过自行折腾Tailscale或者DDNS之类的方式来解决。

不过前几天在电脑上用极空间客户端的时候,无意中发现系统通知Z4已经更新了新版本固件,其中有一条是“上线远程访问,外网控制Docker镜像”,这就让我一下子来了兴趣。

因为习惯了使用Docker版的Transmission来下载PT资源和保种,所以期待这个远程访问Docker的功能已经很久了,相信也有不少喜欢用Docker的老哥和我有一样的需求。

经过尝试,这次极空间听取用户意见后解决了这个大痛点,用着确实方便,所以就赶紧写篇笔记同大家分享一下具体的使用方法。

另外,根据@值友 老哥的经验,还可以用这个远程访问功能管理路由器之类的家中其他设备,连DDNS的麻烦都省去了,在此一并为大家介绍操作方法。

在将极空间NAS更新到最新版本后,可以在极空间NAS的客户端中找到远程访问功能的图标,点击运行即可:

会提示一个远程访问免责声明,无视即可,直接点确定:

远程访问功能的界面倒是挺简单的,打开之后我们直接选“添加新的连接”即可:

然后在这里填入相关信息。备注里填写入这个连接的名字就好,端口+URL部分,填入我们使用的Docker的相关端口号就行。

比如我用的Docker版Transmission的端口号是,在这里就这样填,非常简单:

点击保存后,即可看到刚才我们建立的选择pcm还是源码新连接。

在使用时候,只需要直接点击这个连接,即可跳转出一个类似内置浏览器的窗口,直接可以访问到我们的Docker Transmission了,特别方便。

同样,再来尝试将安装的Docker版内网测速软件SpeedTest给加入进来:

使用起来同样极为方便:

这里我们需要使用iii大佬开发的“Lucky”的工具,可以替代socat来转发家中局域网内的ipv4设备地址,并进行反向代理,感谢大佬的无私奉献!源代码在这里:

github.com/iii/lucky#...

安装教程如下:

根据iii老哥的说明,lucky这个Docker在不挂载主机目录时,删除容器时会同步删除配置信息。

所以为了避免以后删除后需要重新配置,接下来我们随意在极空间中新建一个文件夹,用来将保存这个容器的本地配置文件。

然后在极空间客户端中的Docker——镜像——仓库中搜索gdy/lucky。

点击“下载”按钮后,保持默认的latest版本不用更改,继续点击”下载“。

这时才发现原来极空间已经可以显示拉取的进度了,着实用心了。

下载完成后,就可以在本地镜像中找到我们刚才拉取的Docker了,接下来我们直接双击打开。

在文件夹路径中,用我们刚才新建的文件夹来装载Docker配置文件:

在网络选项中,将驱动更改为HOST模式,这样Docker容器相当于是宿主机中的一个进程,而不是一个独立的机器,其中所运行的程序同时也会占用宿主机的对应端口。

接下来,我们就可以在网页中输入NASIP地址+端口号进入lucky进行设置工作。当然如果此时你不在家的话,也同样可以通过极空间的远程访问功能给它新建一个连接:

连接lucky后,首先需要登录,默认管理账号和密码都是。

登录后界面如下,功能很多,大家可以多研究研究。

由于我们只是想转发家庭局域网中其他设备的管理端口,所以主要应用到端口转发的相关功能。在这里依次点击菜单——端口转发——转发规则列表,最后点击”添加转发规则”。

接下来说一下各个需要填入的参数:

点击添加后,即可看到转发规则已经生成了。

此时如果在家中的话,我们尝试一下,用极空间的局域网地址+端口能否打开软路由网关的管理页面。

如图所示,我的极空间局域网IP地址是...:

然后在浏览器中用极空间IP+端口号,能顺利访问软路由的后台管理页面:

输入账号密码后也能正常进行操作:

确认lucky转发规则生效后,我们就可以回到极空间的“远程管理”功能中,为路由器创建一个新连接:

点击这个新创建的连接,既可以在极空间客户端内,访问路由器的管理页面了:

再试一下,用极空间来查看和管理家中在跑的京东云无线宝也没问题,这下是真的方便很多了:

本文中的相关操作会涉及到Docker,在极空间NAS产品线中,能使用Docker的版本包括4G内存版的Z2S,以及新Z4、Z4S和Z4S旗舰版。

如果您是非NAS老鸟的新人用户,只是想买台NAS给家人保存资料和照片视频,顺便用极影视看看**电视剧的话,个人感觉入手双盘位的Z2S 4G版就足够了。Rockchip RK CPU性能很棒,4K播放没啥压力,还能学着玩一玩Docker,关键是价格还低,很适合入门使用。

我自己在用的这款新Z4的处理器是X平台4核心4线程的J,用了快一年后感觉对我来说性能完全溢出了,没遇到过性能瓶颈,而且标配了两个2.5G网口,传输速度更给力,我自己和家人都用得很满意。而且这一款现在价格也比发售时降了不少,个人强烈推荐。

不过美中不足的是,极空间新Z4只有一条M.2固态硬盘插槽,对插槽数量和处理器有更高要求的同学可以考虑入手Z4S和Z4S旗舰版。

其中极空间Z4S采用的是N处理器,而Z4S旗舰版使用的是更强的N处理器,性能更强,能通过两条M.2固态硬盘插槽启用读写双缓存,还有 HDMI2.0 接口可以直接输出画面给电视,属于一步到位的选择了。

另外,极空间的X处理器机型,包括Z4、Z4S、Z4S旗舰版等都全系采用了2个2.5G网口,能发挥机械硬盘的全部读写实力,传输数据更加快速,可以和现在基本标配了2.5G网口的电脑主板完美配合。

不过一般我们家里路由器的2.5G网口数量都比较有限,硬路由也就配备1-2个而已,软路由一般也不过4-5个。如果遇到家里2.5G设备多、路由器2.5G网口不够用的情况,就可以考虑增加2.5G交换机了。

正好最近2.5G交换机的硬件方案有了突破,不少厂商都推出的新型号产品,不止售价大幅度下降,而且更关键的是,交换机的发热更少、温度更低,已经很适合家庭长期使用了。

我家使用2.5G网口的设备比较多,所以自己也趁这机会入手了一台兮克的SKS-8GPY1XF,这台交换机2.5G交换机同时拥有8个2.5G电口+1个G光口(SFP+),其中光口还支持2.5G猫棒,售价却只要元,这价格放在半年前想都不敢想,属实太香了。

由于采用了被动散热设计,兮克SKS这台8口2.5G交换机用起来非常安静,但是实测运行温度并不高,而且使用一段之后稳定也很棒,有需要的朋友可以放心入手。

极空间这次新开发的远程访问功能用起来真的方便,可以通过简单的操作就可以轻松访问NAS中的Docker应用,对喜欢折腾Docker的用户来说极其实用。

另外,只要家里有一台极空间NAS,通过iii大佬开发的gdy/lucky这个Docker的帮助,就能为整个家庭局域网中的设备都进行内网穿透。这样即使我们人不在家,也能随意管理和配置家里的各个网络设备,充分利用了极空间提供了中转带宽,免去了折腾DDNS和其他内网穿透工具的麻烦和费用,这一点个人感觉超级方便。

好了,以上就是今天为大家分享的内容了。如果本文对您有帮助的话,期待大家给个关注点赞收藏三连,您的支持就是我持续更新的最大动力!

CVE-- Lanproxy 目录遍历漏洞

Lanproxy 0.1版本存在路径遍历漏洞,此漏洞允许攻击者通过读取'../conf/config.properties'文件,获取内部网络连接凭证。Lanproxy是一个内网穿透工具,支持TCP流量转发,适用于各种TCP上层协议,如访问内网网站、本地支付接口调试、SSH访问、远程桌面等。修复前,修复补丁检测路径中是否存在'../',若存在则返回'Forbidden'。漏洞成因在于未对用户输入的路径进行过滤,允许攻击者利用此漏洞访问任意文件。

漏洞复现过程中,首先拉取源码:git clone github.com/ffay/lanprox...,然后回退到漏洞修复前的版本:cd lanproxy/;git reset --hard fadb1fca4dbcbcd9fbb8b2f;maven编译项目:mvn package。项目编译后,会在根目录下生成distribution目录,包含服务端、客户端文件。

在配置文件config.properties中,可以使用Payload进行漏洞测试:运行启动命令:sh distribution/proxy-server-0.1/bin/startup.sh;访问.0.0.1:端口,环境启动成功后,获取到config.properties配置文件,其中包含管理页面用户名、密码、以及SSL相关配置。

漏洞分析过程中,通过设置debug模式,发现Lanproxy启动脚本中的调试端口为。在IDEA中配置动态调试,断点设置在src/main/java/org/fengfei/lanproxy/server/config/web/HttpRequestHandler.java#outputPages处,通过URI实例获取到uriPath:/%2F..%2Fconf%2Fconfig.properties。接下来,判断该路径是否为'/',若是返回index.html,否则返回获取到的uriPath。随后,使用PAGE_FOLDER获取当前程序目录,拼接uriPath生成新的File实例rfile,进一步检查是否为目录,并验证文件是否存在。最终使用RandomAccessFile()读取文件,已达到读取config.properties文件的目的。

修复建议包括:安装最新Lanproxy版本,可以通过源码或最新安装包进行更新。源码下载链接为github.com/ffay/lanprox...,安装包下载链接为file.nioee.com/d/2e...

Docker源码安装附内网镜像安装演示

系统版本要求源码包下载

官网下载地址(download.docker.com/lin...)

我这里已docker-...tgz该版本做演示

1.下载源码包文件到本地

2.通过远程连接工具(xShell、SecureCRT等将源码包文件上载到服务器自定义目录)

3.解压文件

4.配置docker为service服务

5.添加可执行权限

注:如遇到启动不成功可通过状态查询、/var/log/messages/运行日志或直接使用dockerd命令查看错误信息,如还解决不了建议服务器重启一下在运行docker启动命令

6.配置镜像加速

7.检查安装版本内网下载镜像

注:使用docker pull拉取镜像的时候需要网络,但是项目部署一般都是在内网。内网访问不了外网,所以需要在外网环境下把需要的镜像拉取下来打包,然后拷贝到内网,载入到内网的docker

1.在外网机器上拉取mysql镜像,可以看到外网的docker已经拉取了镜像。

2.将镜像打包成tar压缩包

3.将打包好的mysql镜像包通过远程工具下载到本地

4.拷贝到内网linux服务器并载入docker

docker基础命令使用(扩展)下载镜像:(hub.docker.com/search/官网镜像地址)

docker pull [IMAGE_NAME]:[TAG] #命令格式

docker pull mysql:8.0 #下载mysql8.0镜像(不指定默认下载最新版本)

查看当前镜像版本

docker -v #查看当前安装版本

docker version #查看版本信息

docker info #查看系统信息

docker images #查看当前镜像

docker search 镜像名 #搜索镜像

镜像、容器删除

docker rm 容器ID

docker rm 容器名字

docker rmi 镜像ID

docker rmi 镜像名

docker rmi -f 镜像ID #强制删除

创建网络及数据卷

docker volume create +数据卷名称

docker volume list #查看当前数据卷信息

docker network create -d bridge +网络名称

docker network ls #查看当前网络

docker inspect containername +id #查看容器的hash值

启动、关闭容器

docker stop $(docker ps -a | awk '{ print $1}' | tail -n +2) #关闭所有容器

docker start $(docker ps -a | awk '{ print $1}' | tail -n +2) #开启所有容器

杂

docker inspect 容器ID (使用该命令重点关注容器ip) #查看容器/镜像元数据

docker exec #在运行的容器中执行命令

docker exec -it 容器ID /bin/bash #以交互模式开启伪终端

多个客户端,服务器怎么知道是哪个客户端发来的消息(最好源码)

对方练过来的时候,服务器那里可以判断到对方的ip信息。

如果客户端因为内网因素获取不正常的话,可以在发送的包里面,先发一个注册包,注册客户端到服务器的连接,把自己的信息告诉给服务器

====================================

struct sockaddr_in addr;

int len = sizeof(addr);

socket = accept(m_socket,(struct sockaddr*)&addr,&len);

m_sClientIp = inet_ntoa(addr.sin_addr);