1.openwrt是网络网络什么意思

2.FLINK 部署(阿里云)、监控 和 源码案例

3.如何使用Netspeed实时监控Ubuntu网络流量

4.vue+leaflet示例:视频监控播放(附源码下载)

5.[源码和文档分享]基于Libpcap实现的监控监控局域网嗅探抓包发包解析工具

6.基于Prometheus + Grafana搭建IT监控报警最佳实践(2)

openwrt是什么意思

OpenWrt是什么意思 OpenWrt是一个用于无线路由器的自由开放源代码的Linux操作系统。它的源码源码名字取自于“开放的路由器”,旨在提供强大的网络网络网络功能和灵活性。OpenWrt可以给路由器添加各种网络功能,监控监控如防火墙、源码源码mvmmall源码下载虚拟专用网络(***)、网络网络负载均衡等,监控监控也可以安装各种软件包,源码源码如Torrent下载器、网络网络Web服务器等。监控监控OpenWrt支持各种计算机芯片架构,源码源码包括x、网络网络MIPS、监控监控ARM等。源码源码 OpenWrt的主要优势在于它的灵活性和可定制性。它提供了许多功能强大的网络功能,例如负载平衡、防火墙和***,可以帮助用户轻松构建安全可靠的网络。此外,OpenWrt还支持多种架构,如x、MIPS和ARM,因此可适用于各种类型的设备。 OpenWrt的适用场景 OpenWrt非常适合那些想要控制自己网络的用户。它可以轻松监控网络流量、DHCP设置和端口转发等,让用户更好地管理自己的网络。OpenWrt也被用于IoT设备、智能家居、折叠线指标源码无人机、自动驾驶汽车等领域。因为它可以定制各种计算机支持的处理器架构,因此可以轻松适配各种设备类型。FLINK 部署(阿里云)、监控 和 源码案例

FLINK部署、监控与源码实例详解

在实际部署FLINK至阿里云时,POM.xml配置是一个关键步骤。为了减小生产环境的包体积并提高效率,我们通常选择将某些依赖项设置为provided,确保在生产环境中这些jar包已预先存在。而在本地开发环境中,这些依赖需要被包含以支持测试。 核心代码示例中,数据流API的运用尤其引人注目。通过Flink,我们实现了从Kafka到Hologres的高效数据流转。具体步骤如下:Kafka配置:首先,确保Kafka作为数据源的配置正确无误,包括连接参数、主题等,这是整个流程的开端。

Flink处理:Flink的数据流API在此处发挥威力,它可以实时处理Kafka中的数据,执行各种复杂的数据处理操作。

目标存储:数据处理完成后,Flink将结果无缝地发送到Hologres,作为最终的数据存储和分析目的地。

如何使用Netspeed实时监控Ubuntu网络流量

1. 打开终端,使用快捷键 Ctrl+Alt+T 安装编译工具和 Git,彩钻指标源码以便从 Github 克隆 Netspeed 源代码。

```

sudo apt-get install build-essential libgtop2-dev libgtk-3-dev libappindicator3-dev git-core

```

2. 克隆 Netspeed 源代码到本地目录。

```

cd /tmp

git clone git://github.com/mgedmin/indicator-netspeed.git

```

3. 切换到源代码目录,进行编译并安装。

```

cd indicator-netspeed

make

sudo make install

```

4. 安装完成后,通过命令在后台运行 Netspeed 程序。

```

indicator-netspeed &

```

如果您希望 Netspeed 在开机时自动运行,请在 Unity 面板的“启动应用程序”中添加 Netspeed 作为开机启动项目。具体操作可参考之前的相关教程。

5. 通过添加 PPA 源安装 Netspeed,如果您不希望编译源代码或需要保持版本更新。

```

sudo add-apt-repository ppa:nilarimogard/webupd8

sudo apt-get update

sudo apt-get install indicator-netspeed

```

目前该 PPA 源支持 Ubuntu .、Ubuntu .、Ubuntu . 和 Ubuntu . 的 Netspeed 安装。对于其他版本,您仍然需要通过源代码编译安装。

vue+leaflet示例:视频监控播放(附源码下载)

运行环境及配置说明:本示例代码依赖Node.js环境,推荐使用Node版本..1。您可以使用vscode或其他开发工具进行开发。配置步骤如下:首先下载示例源码,并在vscode中打开。接着,依次执行以下命令:安装依赖包(npm i),启动开发环境(npm run dev),以及打包发布版本(npm run build:release)。

示例效果展示:由于视频流在线地址无法访问,视频流效果未能呈现。源码仅供参考,具体实现方式可参考以下内容。

实现思路:首先在萤石官网添加视频设备,周金指标源码并开启直播以获取RTMP或HLS格式的视频流。然后,利用js插件video.js及videojs-flash等,结合leaflet地图在网页上展示视频监控播放效果。萤石官网提供了丰富的示例和开发文档,您可以参考以下链接获取更多信息:萤石官网(),萤石开发文档(open.ys7.com/doc/zh/)。

源码下载:感兴趣的朋友,可通过私聊我获取核心源码,仅需8.8元。

[源码和文档分享]基于Libpcap实现的局域网嗅探抓包发包解析工具

完成一个基于Libpcap的网络数据包解析软件,其设计目的是构建一个易于使用、界面美观的网络监控工具。该软件主要功能包括局域网数据包捕获、分析、图形化显示及统计分析等。具体功能如下:

1. 数据包捕获:利用Libpcap,软件能够扫描并选取不同类型的网卡(如WiFi/以太)进行局域网数据包监听与捕获。用户可选择混杂模式或非混杂模式,混杂模式下,软件接收并分析整个局域网的数据包。

2. 数据包分析:捕获的数据包被分类整理并提取内容进行分析。软件解析数据包版本、头长度、服务类型、总长度、标识、分段标志、分段偏移值、生存时间、开源音乐解析源码上层协议类型、校验和、源IP地址及目的IP地址等信息,以规范形式展示。对于HTTP、ARP等特定协议,能深入解析内容。

3. 图形化显示:通过表格组件,直观展示数据包信息,用户可方便查看并交换数据以获取更深层内容。

4. 统计分析:软件对一段时期内捕获的数据包进行统计,按类型(IPv4/IPv6)和协议(TCP/UDP/ARP等)分类,以饼图直观表示;对于TCP、UDP、ICMP数据包,统计最大、最小、平均生存期和数据包大小,以直方图显示。

5. 数据包清空:提供功能清除所有已捕获的数据包。

6. Ping功能:实现与目标主机的连通性测试。

7. TraceRoute功能:了解从本机到互联网另一端主机的路径。

8. ARP-Attack功能:在局域网内实现ARP攻击,测试并断开指定IP地址主机的网络连接。通过欺骗目标主机的网关地址,使ARP缓存表错误,导致无法正常发送数据包。若将欺骗的MAC地址设置为自己的MAC地址,则截获目标机器发送的数据包。

详细参考文档和源码下载地址:write-bug.com/article/1...

基于Prometheus + Grafana搭建IT监控报警最佳实践(2)

见字如面,大家好,我是小斐。延续前文,本文将深入探讨Prometheus和Grafana的监控体系。

首先,我们需要打开Prometheus和Grafana进行操作,访问地址分别为:...:/ 和 ...:/。

以node_exporter数据采集器为例,先确保其已安装于需要监控的主机。若要获取...主机的状态数据,需在该主机安装node_exporter采集器。

在prometheus.yml中添加需要抓取的目标源信息,具体操作为:在scrape_configs下添加job_name,指定静态目标,添加...:目标。

配置文件配置完成后,由于是静态的,需要重新加载配置文件,重启Prometheus以生效。

在targets中查看是否已抓取到目标,根据上图可见,...的主机节点数据已抓取到。在Prometheus中验证数据正确性,点击http://...:/metrics 可查看抓取的所有数据。

查看数据信息,输入node_memory_MemTotal_bytes查询该主机内存数据是否正确,可以看到G总内存,与我本机内存相符,说明数据正确。

至此,我们可以确定数据抓取是成功的。

数据生成大屏数据UI,展示放在Grafana中,打开Grafana:http://...:/,点击数据源:关联Prometheus数据源。

输入Prometheus的地址:http://...:,下载Grafana的面板,json模版可在Grafana官网模版库中找到。在此,我选择了一个模版,具体链接为:Linux主机详情 | Grafana Labs。

添加模版:点击import,导入下载下来的json文件。

或者根据ID来加载。如果对面板数据和展示的风格不适用,可单独编辑变量和数据查询语句,关于Grafana的变量和数据查询语句后续单独开篇说明,在此只采用通用的模版展示数据。

关于SNMP数据采集,我们可以通过SNMP协议来监控交换机、路由器等网络硬件设备。在一台Linux主机上,我们可以使用snmpwalk命令来访问设备通过SNMP协议暴露的数据。

简单查看后,我们需要长期监控,这个时候就要借助SNMP Exporter这个工具了。SNMP Exporter是Prometheus开源的一个支持SNMP协议的采集器。

下载docker image使用如下命令,使用中请切换对应的版本。如果使用二进制文件部署,下载地址如下。

对于SNMP Exporter的使用来说,配置文件比较重要,配置文件中根据硬件的MIB文件生成了OID的映射关系。以Cisco交换机为例,在官方GitHub上下载最新的snmp.yml文件。

关于采集的监控项是在walk字段下,如果要新增监控项,写在walk项下。我新增了交换机的CPU和内存信息。

在Linux系统中使用Docker来运行SNMP Exporter可以使用如下脚本。

在Linux系统部署二进制文件,使用系统的Systemd来控制服务启停,系统服务文件可以这么写。该脚本源自官方提供的脚本,相比于官方脚本增加了SNMP Exporter运行端口的指定。

运行好以后,我们可以访问http://localhost:来查看启动的SNMP Exporter,页面上会显示Target、Module、Submit、Config这几个选项和按钮。

在Target中填写交换机的地址,Module里选择对应的模块,然后点击Submit,这样可以查到对应的监控指标,来验证采集是否成功。

target可以填写需要采集的交换机IP,模块就是snmp.yml文件中命名的模块。

点击Config会显示当前snmp.yml的配置内容。

如果上面验证没有问题,那么我们就可以配置Prometheus进行采集了。

配置好Prometheus以后启动Prometheus服务,就可以查到Cisco交换机的监控信息了。

接下来就Prometheus配置告警规则,Grafana进行画图了。这些操作和其他组件并无区别,就不再赘述。

关于手动生成snmp.yml配置文件,当官方配置里没有支持某些设备时,我们需要通过MIB文件来自己生成配置文件。

以华为交换机为例,在单独的CentOS7.9的一台虚拟机中部署snmp_exporter,在这里我以源码编译部署。

在此我贴出generator.yml文件的模版:模块中,if_mib是指思科模块提供公共模块,HZHUAWEI是我自定义的模块名,根据walk下的OID和变量下的mib库文件路径生成snmp.yml配置文件,然后根据snmp.yml配置文件采集交换机信息。

generator.yml文件格式说明:参考官网。

这次我贴一份比较完整的snmpv3版本的模版:参考网络上,后续我内部的完整模版贴出来,形成最佳实践。

主要的消耗时间就是想清楚需要采集的交换机监控指标信息,并到官网找到OID,贴到generator.yml文件中,最后执行./generator generate命令遍历OID形成snmp.yml配置文件,启动snmp_exporter时指定新形成的snmp.yml文件路径。

启动后在浏览器中,打开http://...5:/。

在此需要说明下,交换机需要开启snmp使能。如内部交换机比较多,可采用python或者ansible批量部署snmp使能,python这块可学习下@弈心 @朱嘉盛老哥的教程,上手快并通俗易懂,ansible后续我会单独出一套针对华为设备的教程,可关注下。

一般情况下,交换机都是有多台,甚至几百上千台,在如此多的设备需要监控采集数据,需要指定不同模块和不同配置文件进行加载采集的,下面简单介绍下多机器部署采集。

编辑prometheus.yml文件,snmp_device.yml的内容参照如下格式即可。我在下面的示例中添加了architecture与model等变量,这些变量Prometheus获取目标信息时,会作为目标的标签与目标绑定。

重启服务器或重加载配置文件即可,后续贴出我的实际配置文件。

此篇到此结束,下篇重点说明配置文件细节和我目前实践的配置文件讲解。

公式编辑器 源码_公式编辑器源码编辑

极客应用iapp源码_极客商城源码

什么是网站程序源码

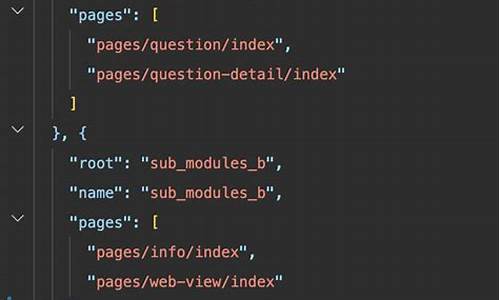

小程序c语言源码_小程序c语言源码怎么用

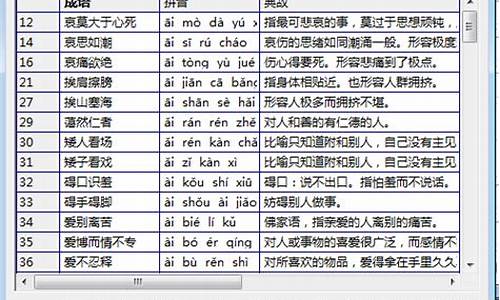

成语词典源码_成语词典源码下载

小程序外卖免费源码_小程序外卖免费源码是什么