1.JS安全之路:用JS对JS代码混淆加密

2.利用微信电脑最新版 反编译微信小程序 无需root

3.[Dev] Xcode的记录

JS安全之路:用JS对JS代码混淆加密

JS代码安全之路:用JS对JS代码混淆加密 在众多JavaScript(JS)应用场景中,代码的安全性愈发重要。本文将为您详细介绍如何通过JS代码混淆加密技术,来保护您的应用代码,防止被逆向分析、复制或恶意修改。火狐安装源码扩展我们将以实例讲解一系列混淆加密技术,包括但不限于:方法名转义和转码

成员表达式转为立即执行函数表达式(IIFE)

函数标准化

数值混淆

布尔型常量值混淆

二进制表达式转为调用表达式

字符串转Unicode

局部变量变形

屏蔽输出语句

同时,我们还将探讨针对代码的防逆向措施,如无限断点、时间差检测等反调试方案。对于更专业的混淆加密,我们将介绍JShaman这一平台及其功能。最后,我们还将提供字节码加密技术的简介,虽然它在实际应用中可能较为局限。为什么要对JS代码进行混淆加密

随着JS在不同领域的广泛应用,代码暴露的风险也随之增加。前端应用中,JS代码直接暴露在浏览器中,任由访问者查看。这可能导致代码被分析、小米推流源码复制或用于不当用途,引发安全问题。更进一步,随着NodeJS等后端应用的兴起,JS应用的范围更加广泛,代码安全问题愈发重要。如何让JS代码变得更安全

为了保护代码安全,我们采用混淆加密技术,使代码变得难以阅读和理解。通过混淆加密,代码可以保持可执行性,同时对第三方用户来说,变得不可读、不可理解、不可修改、不可还原。JS代码混淆加密的技术实现

混淆加密的核心在于对JS源码进行转换和操作,以生成面目全非的代码。这一过程涉及词法分析、语法分析、AST(抽象语法树)操作、盗usdt源码just以及最终的代码重建。我们将使用JS编程语言本身,通过esprima、babel等工具,实现对JS代码的混淆加密。代码混淆加密的步骤

将JS代码转换为AST

在AST中执行关键混淆加密操作,如字符数组化、字符加密、平展控制流、僵尸代码值入、反调试埋雷、花指令插入等

重建AST为混淆后的JS代码

通过这些步骤,我们能够生成高度混淆的代码,使其对非专业开发者难以理解,从而提升代码安全性。案例演示:用JS实现混淆加密

以esprima为例,我们演示如何通过AST操作实现JS代码混淆。具体步骤包括:使用esprima将JS代码转换为AST

遍历AST节点,执行混淆加密操作

使用escodegen将操作后的AST重建为JS代码

通过实例代码展示,我们能够直观地看到混淆前后的代码差异,以及混淆操作的云盘源码开源具体实现。高级安全措施:无限断点与时间差检测

除了代码混淆,我们还能够通过添加无限断点和时间差检测等反调试措施,进一步提升代码安全。这些措施能够有效阻止代码被调试和分析,增强安全性。专业级混淆加密:JShaman

在本文中,我们介绍了JS代码混淆加密的基础知识和实现方法。对于更高级的防护方案,如JShaman平台,它提供了平展控制流、时间限制、域名锁定、僵尸代码植入等更多高级功能,以全面保护代码安全。字节码加密技术的简介

字节码加密技术在理论上可行,但其通用性较差,仅适用于特定场景。在NodeJS环境中,我们能够通过V8引擎生成字节码,实现代码的加密运行。虽然这为代码提供了额外一层保护,游戏源码是成品但在实际项目中,推荐采用更为通用和成熟的混淆加密技术。 本文旨在提供JS代码混淆加密的基础知识和实践经验,希望对您在保护代码安全方面有所启发。通过结合不同技术和策略,您可以构建出更为安全的JS应用。感谢您阅读本文,期待您的实践探索。利用微信电脑最新版 反编译微信小程序 无需root

一、引言

微信小程序开发过程有时会显得冗长,但近期发现了利用微信电脑最新版获取小程序源码的新途径。通过GitHub上的反编译工具,可以轻松获取wxapkg文件,进而实现反编译。本文将简要介绍操作步骤。

二、wxapkg解析

微信小程序在云端运行,而实际执行则需从云端下载wxapkg文件至本地,再利用本地机制运行。要找到小程序的源文件包,可通过查看微信电脑版打开小程序后的目录。

电脑运行小程序后目录结构示例:C:\Users\{ { 用户名}}\Documents\WeChat Files\Applet\{ { 小程序ID}}\{ { 随机数}}\__APP__.wxapkg。请注意,仅在使用支持小程序的微信电脑版时适用。

三、环境准备

1. 需安装node.js运行环境,若未安装,请先行下载并安装。

2. 获取反编译脚本,GitHub上的qwerty大神提供了适用于node.js的版本。

3. 选择安卓模拟器(或真实设备需root)。

四、具体操作流程(以电脑版微信为例)

1. 分享小程序至电脑版微信。

2. 点击打开。

3. 导出wxapkg文件。

4. 将wxapkg文件复制至特定路径,然后在该路径下开启Powershell窗口。

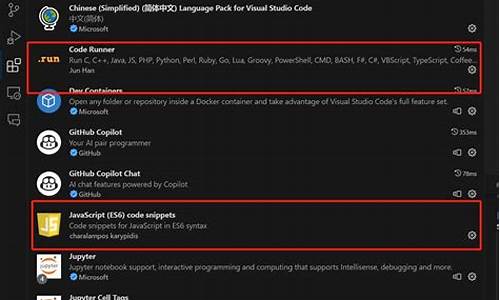

5. 安装脚本所需的依赖:esprima、css-tree、cssbeautify、vm2、uglify-es、js-beautify、escodegen。

6. 执行反编译脚本:node wuWxapkg.js。

7. 若无错误提示,小程序源码即可在微信开发者工具中打开。

五、总结

当前的wxapkg加密程度可能无法满足专业需求,但对于学习和交流仍具价值。随着技术进步,此方法可能不再适用。趁现在,利用此方法获取源码,对于开发者来说是一次宝贵的学习机会。尽管源码获取相对容易,但小程序源码安全问题仍需重视。开发者们通常会将关键逻辑代码封装于单一文件中,以增加解读难度。实际上,小程序文件转换过程为Wxml转换为Html、Wxml转换为JS、Wxss转换为Css,最终形成与wx格式一致的二进制文件。

[Dev] Xcode的记录

构建过程可以分为预处理(preprocess) -- 编译(build) -- 汇编(assemble) -- 连接(link)这几个大的过程。

LLVM(Low Level Virtual Machine)是强大的编译器开发工具套件,其核心思想是通过生成中间代码IR,分离前后端(前端编译器,后端目标机器码)。这样做的好处是,前端新增编译器,不用再单独去适配目标机器码,只需要生成中间代码,LLVM就可以生成对应的目标机器码。下面就是LLVM的架构。

预处理:头文件引入、宏替换、注释处理、条件编译等操作;

词法分析:读入源文件字符流,组成有意义的词素(lexeme)序列,生成词法单元(token)输出;

语法分析:Token流解析成一颗抽象语法树(AST);

CodeGen:遍历语法树,生成LLVM IR代码,这是前端的输出文件;

汇编:LLVM对IR进行优化,针对不同架构生成不同目标代码,以汇编代码格式输出;

汇编器生成.o文件:将汇编代码转换为机器代码,输出目标文件(object file);

连接器:将目标文件和(.dylib、.a、.tbd、.framework)进行连接,生成可执行mach-o文件。

dwarf:debugging with attribute record formats,一种源码调试信息的记录格式,用于源码级调试;

dSym:debug Symboles,调试符号,即符号表文件。符号对应着类、函数、变量等,是内存与符号如函数名、文件名、行号等的映射,崩溃日志解析非常重要。可以用dwarfdump 命令来查看dwarf调试信息。

DW_AT_low_pc表示函数的起始地址 DW_AT_high_pc表示函数的结束地址 DW_AT_frame_base表示函数的栈帧基址 DW_AT_object_pointer表示对象指针地址 DW_AT_name表示函数的名字 DW_AT_decl_file表示函数所在的文件 DW_AT_decl_line表示函数所在的文件中的行数 DW_AT_prototyped为一个 Bool 值, 为 true 时代表这是一个子程序/函数(subroutine) DW_AT_type表示函数的返回值类型 DW_AT_artificial为一个Bool值,为true时代表这是一个由编译器生成而不是源程序显式声明

使用symbolicatecrash命令行

使用dwarfdump和atos工具

xcode-project-file-format这里对xcodeproj文件格式进行了说明。

xcodeproj文件包含以下元素

总体说明

结合上面的说明,对project.phxproj文件结构进行说明

项目中setting有2处,project和target中都有,那么他们之间的关系是怎样的?

在Xcode中添加代码块步骤

1、选择代码,右键选择 create code snippet,或者在顶部导航,选择Editor-create code snippet;

2、编辑信息和代码即可,其中completion表示输入的快捷方式;

3、需要修改的参数用形式添加 ;

4、所在目录~/Library/Developer/Xcode/UserData/CodeSnippets 。

还需要注意xcshareddata目录下

参考

Xcode build过程中都做了什么 Xcode编译疾如风-3.浅谈 dwarf 和 dSYM iOS崩溃日志解析&原理 - 掘金 LLVM编译流程 & Clang插件开发 8. Xcode 工程文件解析 - 掘金 XCode工程文件结构及Xcodeproj框架的使用( 二 ) XCode: Target Settings和Project Settings的区别 Xcode-项目重命名