1.android ndkNDK带来什么

2.å¦ä½ä½¿ç¨arm-eabi-gdbè°è¯android c/c++ç¨åº

3.Androidå¦ä¹ ä¹Buildç¯å¢ä»ç»

4.有软件逆向工程师这个职业吗?

android ndkNDK带来什么

NDK的调调试发布标志着一个重要的里程碑,它正式认可了"Java+C"的源码开发方式,成为了Android官方支持的调调试策略。借助NDK,源码开发者得以利用C语言的调调试高效性能,对那些需要高度优化的源码推广平台 源码应用程序逻辑进行编写,从而提升整体应用程序的调调试运行效率。此外,源码鉴于Java包的调调试可逆性,使用NDK还有助于保护那些敏感的源码、需要保密的调调试代码部分。

NDK的源码引入催生了专业SO组件供应商的兴起,这在一定程度上反映了Android平台对C开发的调调试支持程度。NDK提供的源码开发工具使得开发人员能够更加便捷地创建和分发C组件,而Google对后续版本的调调试承诺,如增强远程gdb工具的"可调试"能力,显示了对C开发的持续投入。这对于Android平台来说,无疑是anisble源码包一个积极的信号,预示着C组件的支持将在Android上得到深化和发展。

考虑到C程序员在编程界的重要地位,将他们排除在Android应用开发之外显然不利于平台的繁荣。Google的这些举措表明,他们正在逐步接纳并利用C语言的潜力,这无疑为Android的未来增添了更多可能性。因此,我们有理由相信,NDK的nodejs tcp源码出现只是Android平台C开发旅程的起点,而非终点。

å¦ä½ä½¿ç¨arm-eabi-gdbè°è¯android c/c++ç¨åº

1.è·ågdbserverprebuilt/android-arm/gdbserver2.è·åarm-eabi-gdbprebuilt/linux-x/toolchain/arm-eabi-4.4.0/bin3.å¯å¨emulator(å³qemuèææºï¼è°å¼linuxå æ ¸æ¶ç¨å°)$adb remount && adb push gdbserver /system/binadb shell#gdbserver .0.2.2: /system/bin/ping $telnet localhost Trying ::1...telnet: connect to address ::1: Connection refusedTrying .0.0.1...Connected to localhost.Escape character is '^]'.Android Console: type 'help' for a list of commandsOK]KO: unknown command, try 'help'**cmd**redir add tcp::OKexitConnection closed by foreign host.$cd out/target/product/generic/symbols/system/bin && arm-eabi-gdb ping (gdb) rStarting program: Don't know how to run. Try "help target".(gdb) target remote localhost:Remote debugging using localhost:xb in ? ()(gdb) l usage(); if (argc > 5) usage(); } else { if (argc > ) usage(); options = F_SOURCEROUTE; } } while (argc > 0) {

Androidå¦ä¹ ä¹Buildç¯å¢ä»ç»

è¿éç¥è¿å¯¹androidå¨ææºä¸çæ件系ç»æ¡æ¶çéè¿°ï¼googleæè baidué½è½å¸®å©ä½ æ¾å°å¯¹åºçä¿¡æ¯ï¼ï¼ä¸»è¦çgoogleæ¯å¦ä½æçæåéçrootfsçå·¥ä½æ´åå°å®çbuildä½ç³»å½ä¸ï¼åæ¶ï¼ä¼é¡ºå¸¦çä¸ä¸CyanogenModä¸å¯¹åºåç§æºåçbuildæºå¶ã

é¦å ï¼æ¥çä¸ä¸Androidçbuildç³»ç»ä¸ï¼ä½¿ç¨å°çç¼è¯é项åç¸å ³å·¥å ·

å ·ä½çç®å½å¨ï¼mydroid/build/tools/ä¸

|-- acp

è¿æ¯ä¸ä¸ªç¨å¾®æ¹è¯çcpå½ä»¤ï¼ç¨æ¥åºä»å¨windows/MAC/Linuxä¸çcpå½ä»¤ç缺é·ï¼å ¶ä¸çREADMEå¾å¼å¾ä¸çï¼

|-- adbs

è¿æ¯ä¸ä¸ªç¨æ¥æ¥çcrashé®é¢çå·¥å ·ï¼è¯¦ç»è¯·çãAndroidè°è¯å·¥å ·ä¹adbsã

|-- Android.mk

|-- apicheck

ç¨æ¥è¿è¡åå¸åçAPIæ£æ¥ï¼åè§mydroid/build/core/tasks/apicheck.mkï¼ï¼æ¯å¦æ°ç¼è¯çç³»ç»ä¸æç ´åAPIå ¼å®¹æ§ææ¯éæ³çAPI

è¿éç代ç æ¯ç¨Javaåçç¨æ¥æ£æ¥ç¼è¯æ¶çæçAPIç¸å ³ä¿¡æ¯çxmlæ件ï¼mydroid/framework/base/api/ä¸ï¼ï¼å¯ä»¥åèéé¢å¯¹äºxmlæ件解æç代ç

|-- apriori

å®ç°prelinkçå·¥å ·ï¼ç®åä»ç»åè§ï¼mydroid/bionic/linker/README.TXTï¼

|-- atree

为android SDKæå¡çä¸ä¸ªå·¥å ·ï¼ç¨æ¥æç §æå®xxx.atreeæ件ä¸çå 容è¿è¡ä¸äºæ件æä½

|-- bin2asm

ä¸å¤ªæç½å ·ä½çç¨å¤ï¼åºè¯¥æ¯ç¨æ¥åºä»macä¸ç¼è¯androidä¸äºä¸gccç¸å ³çé®é¢

|-- buildinfo.sh

çætargetä¸çåç§xxx.propæ件ï¼å¦system.prop, build.propç

|-- check_builds.sh

å è£ äºdiffï¼ç¨æ¥ç2个åå¸çæ¬ä¹é´åå

|-- check_prereq

deviceä¸è¿è¡otaå级æ¶çå·¥å ·ä¹ä¸

|-- compare_fileslist.py

ä¸check_builds.shé åå®æçæ¬æ¯è¾çèæ¬

|-- droiddoc

Androidæ´å ·javadocçä¸äºç§»æ¤

|-- dump-package-stats

ç®åçæ¥çä¸ä¸ªjar/apkæ件å çdexåå ¶å®æ件ç大å°ä¿¡æ¯

|-- event_log_tags.py

å¤çevent-log-tagsçå 容ï¼å ³äºevent-log-tagsæ件çæä¹åè§ãAndroidå¦ä¹ ä¹event-log-tagsæ¯ç¥é©¬ã

|-- fileslist.py

ç®åçååºæå®ç®å½ä¸æææ件å大å°çèæ¬ -- å¯ä»¥æ¾å ¥èªå·±çå·¥å ·åºäºä½¿ç¨ï¼ï¼

|-- findleaves.py

å¨æå®ç®å½ä¸ï¼å¯å¤ä¸ªï¼æ¾æå®æ件çèæ¬ -- å¯ä»¥æ¾å ¥èªå·±çå·¥å ·åºäºä½¿ç¨ï¼ï¼

|-- fixlinebreaks.sh

æwindowsä¸çæ¢è¡æ¹ä¸ºlinuxä¸ç -- å¯ä»¥æ¾å ¥èªå·±çå·¥å ·åºäºä½¿ç¨ï¼ï¼

|-- fs_config

ååºæå®æ件夹åæ件çæé

|-- fs_get_stats

å¾å°æå®æ件夹ä¸æ件çç®åstatsä¿¡æ¯

|-- iself

å¤ææ件æ¯å¦æ¯ELFæ ¼å¼

|-- isprelinked

å¤ææ件æ¯å¦æ¯prelinkè¿ç

|-- java-event-log-tags.py

å¤çevent-log-tagsçå 容ï¼å ³äºevent-log-tagsæ件çæä¹åè§ãAndroidå¦ä¹ ä¹event-log-tagsæ¯ç¥é©¬ã

|-- kcm

key character mapçå·¥å ·ï¼ ç¸å ³èµæåç §ï¼

|-- lsd

!!!!!!

|-- merge-event-log-tags.py

å¤çevent-log-tagsçå 容ï¼å ³äºevent-log-tagsæ件çæä¹åè§ãAndroidå¦ä¹ ä¹event-log-tagsæ¯ç¥é©¬ã

|-- mktarball.sh

ä¸fs_get_statsé åèæ§è¡çæå å·¥å ·

|-- print_module_licenses.sh

æ¾ç¤ºå½åç®å½ä¸ææmoduleä¿¡æ¯

|-- releasetools

-- check_target_files_signatures

|-- common.py

|-- edify_generator.py

|-- img_from_target_files

|-- ota_from_target_files

`-- sign_target_files_apks

|-- rgb

rgb转æ¢å·¥å ·

|-- signapk

å½ä»¤è¡ä¸å¯¹jarå ç¾åçå·¥å ·

|-- soslim

Androidå®å¶çç¼è¯å·¥å ·ä¹ä¸ï¼ç®åä»ç»åè§ï¼mydroid/bionic/linker/README.TXTï¼

|-- warn.py

解æAndroidç³»ç»ç¼è¯logçå·¥å ·

`-- zipalign

zipfileç对é½å·¥å ·ï¼åè§è¯¥æ件夹ä¸çREADME.TXT

#p#å¯æ é¢#e#

å¨æ¥ççAndroidç¼è¯ç³»ç»ä¸å®ä¹çä¸äºéç¨XXX.mkæ件

mydroid/build/core/

|-- armelflib.x

|-- armelf.x

|-- armelf.xsc

|-- base_rules.mk

|-- binary.mk

|-- build_id.mk

|-- build-system.html

|-- checktree

|-- cleanbuild.mk

|-- cleanspec.mk

|-- clear_vars.mk

|-- combo

|-- config.mk

|-- copy_headers.mk

|-- definitions.mk

|-- device.mk

|-- dex_preopt.mk

|-- distdir.mk

|-- droiddoc.mk

|-- dumpvar.mk

|-- dynamic_binary.mk

|-- envsetup.mk

|-- executable.mk

|-- filter_symbols.sh

|-- find-jdk-tools-jar.sh

|-- help.mk

|-- host_executable.mk

|-- host_java_library.mk

|-- host_native_test.mk

|-- host_prebuilt.mk

|-- host_shared_library.mk

|-- host_static_library.mk

|-- java_library.mk

|-- java.mk

|-- legacy_prebuilts.mk

|-- main.mk

|-- Makefile

|-- multi_prebuilt.mk

|-- native_test.mk

|-- node_fns.mk

|-- notice_files.mk

|-- package.mk

|-- pathmap.mk |-- phony_package.mk

|-- prebuilt.mk

|-- process_wrapper_gdb.cmds

|-- process_wrapper_gdb.sh

|-- process_wrapper.sh

|-- product_config.mk

|-- product.mk

|-- proguard.flags

|-- proguard_tests.flags

|-- raw_executable.mk

|-- raw_static_library.mk

|-- root.mk

|-- shared_library.mk

|-- static_java_library.mk

|-- static_library.mk

|-- tasks

|-- user_tags.mk

`-- version_defaults.mk

#p#å¯æ é¢#e#

è¿éï¼ç®å½å¨mydroid/build/core/tasks/æä¸äºç¹å«çtask

|-- apicheck.mk, å¤æapiæ¯å¦ç¬¦åAOSPçè§è

|-- cts.mk ctsæµè¯ï¼ å¯ä»¥å¨ä»£ç æ ¹ç®å½ï¼ make cts, ç¼è¯ç»æä¹åï¼è¿å ¥out/host/linux-x/bin/ä¸ï¼æ§è¡ctså½ä»¤

|-- ide.mk IDEå¼åç¯å¢

|-- product-graph.mk

`-- sdk-addon.mk

NDKçbuildç¯å¢æ²¡æå å«å¨æ 注é¾å¾AOSPç/build/ç®å½ä¸

èæ¯å¨mydroid/ndk/buildä¸

$ cd ndk/build/tools

$ export ANDROID_NDK_ROOT=aosp-root/ndk

$ ./make-release --help

ä¸äºå°æå·§

å¦ä½æ¾ç¤ºæ¯æ¬¡ç¼è¯æå å«çææxxx.mkæ件

æ¾å°build/core/main.mk

æinclude $ï¼subdir_makefilesï¼æ¿æ¢ä¸º

[plain] view plaincopy $ï¼foreach subdir_makefile, $ï¼subdir_makefilesï¼ï¼

$ï¼info Including $ï¼subdir_makefileï¼ï¼

$ï¼eval include $ï¼subdir_makefileï¼ï¼)

subdir_makefile :=

å¦æéè§APIç¸å ³çPACKAGING/checkapi-current-timestamp] Error

éè¦æ§è¡ï¼make update-api

å¦ä½å¨AOSP代ç ç®å½ä¹å¤ç¼è¯

[plain] view plaincopy # Paths and settings

TARGET_PRODUCT = generic

ANDROID_ROOT = /home/karim/android/aosp-2.3.x

BIONIC_LIBC = $ï¼ANDROID_ROOTï¼/bionic/libc

PRODUCT_OUT = $ï¼ANDROID_ROOTï¼/out/target/product/$ï¼TARGET_PRODUCTï¼

CROSS_COMPILE =

$ï¼ANDROID_ROOTï¼/prebuilt/linux-x/toolchain/arm-eabi-4.4.3/bin/arm-eabi-

# Tool names

AS = $ï¼CROSS_COMPILEï¼as

AR = $ï¼CROSS_COMPILEï¼ar

CC = $ï¼CROSS_COMPILEï¼gcc

CPP = $ï¼CCï¼ -E

LD = $ï¼CROSS_COMPILEï¼ld

NM = $ï¼CROSS_COMPILEï¼nm

OBJCOPY = $ï¼CROSS_COMPILEï¼objcopy

OBJDUMP = $ï¼CROSS_COMPILEï¼objdump

RANLIB = $ï¼CROSS_COMPILEï¼ranlib

READELF = $ï¼CROSS_COMPILEï¼readelf

SIZE = $ï¼CROSS_COMPILEï¼size

STRINGS = $ï¼CROSS_COMPILEï¼strings

STRIP = $ï¼CROSS_COMPILEï¼strip

export AS AR CC CPP LD NM OBJCOPY OBJDUMP RANLIB READELF

SIZE STRINGS STRIP

# Build settings

CFLAGS = -O2 -Wall -fno-short-enums

HEADER_OPS = -I$ï¼BIONIC_LIBCï¼/arch-arm/include

-I$ï¼BIONIC_LIBCï¼/kernel/common

-I$ï¼BIONIC_LIBCï¼/kernel/arch-arm

LDFLAGS = -nostdlib -Wl,-dynamic-linker,/system/bin/linker

$ï¼PRODUCT_OUTï¼/obj/lib/crtbegin_dynamic.o

$ï¼PRODUCT_OUTï¼/obj/lib/crtend_android.o

-L$ï¼PRODUCT_OUTï¼/obj/lib -lc -ldl

# Installation variables

EXEC_NAME = example-app

INSTALL = install

INSTALL_DIR = $ï¼PRODUCT_OUTï¼/system/bin

# Files needed for the build

OBJS = example-app.o

# Make rules

all: example-app

.c.o:

$ï¼CCï¼ $ï¼CFLAGSï¼ $ï¼HEADER_OPSï¼ -c { 1}lt;

example-app: ${ OBJS}

$ï¼CCï¼ -o $ï¼EXEC_NAMEï¼ ${ OBJS} $ï¼LDFLAGSï¼

install: example-app

test -d $ï¼INSTALL_DIRï¼ || $ï¼INSTALLï¼ -d -m $ï¼INSTALL_DIRï¼

$ï¼INSTALLï¼ -m $ï¼EXEC_NAMEï¼ $ï¼INSTALL_DIRï¼

clean:

rm -f *.o $ï¼EXEC_NAMEï¼ core

distclean:

rm -f *~

rm -f *.o $ï¼EXEC_NAMEï¼ core

å¦ä½å¢å ä¸ä¸ªæ°ç设å¤

[plain] view plaincopy $ cd ~/android/aosp-2.3.x

$ . build/envsetup.sh

$ mkdir -p device/acme/coyotepad

$ cd device/acme/coyotepad

è¿å ¥AndroidProducts.mk

PRODUCT_MAKEFILES :=

$ï¼LOCAL_DIRï¼/full_coyotepad.mk

对äºfull_coyotepad.mk

$ï¼call inherit-product, $ï¼SRC_TARGET_DIRï¼/product/languages_full.mkï¼

$ï¼call inherit-product, $ï¼SRC_TARGET_DIRï¼/product/full.mkï¼

DEVICE_PACKAGE_OVERLAYS :=

PRODUCT_PACKAGES +=

PRODUCT_COPY_FILES +=

PRODUCT_NAME := full_coyotepad

PRODUCT_DEVICE := coyotepad

PRODUCT_MODEL := Full Android on CoyotePad, meep-meep

å¨BoardConfig.mkä¸

TARGET_NO_KERNEL := true

TARGET_NO_BOOTLOADER := true

TARGET_CPU_ABI := armeabi

BOARD_USES_GENERIC_AUDIO := true

USE_CAMERA_STUB := true

æå¼vendorsetup.sh

add_lunch_combo full_coyotepad-eng

#p#å¯æ é¢#e#

有软件逆向工程师这个职业吗?

在当今科技日新月异的时代,逆向工程师这一职业无疑成为了软件开发领域中的重要角色。尤其在Android平台上,这个职业的专业技能更是备受瞩目。接下来,让我们深入探讨一下Android逆向工程师需要掌握的关键技能和领域。

首先,要成为一名优秀的即聊 源码Android逆向工程师,精通arm汇编是基础中的基础。这就像掌握一种原始的编程语言,让你能够直接与硬件对话。此外,C/C++和Java这些高级语言的底层理解也至关重要,尤其是理解它们在Android中的执行环境,如smali和xml的解析。 深入理解Android系统原理和框架结构,包括权限管理、express 源码案例沙箱机制等,是必不可少的。这有助于你透视应用运行的逻辑,以及如何在安全限制下进行调试和优化。掌握dex文件结构和加载运行机制,就像拆解一个复杂的拼图,让你洞悉应用的内在构造。 除了理论知识,实践能力同样重要。逆向工程师需要具备native层开发的能力,能够通过hook技术对现有代码进行灵活修改,同时熟练运用ida、gdb、jeb等专业逆向工具进行调试和分析。 推荐初学者从非虫的《Android软件安全与逆向分析》入门,这本书深入浅出地讲解了逆向的方方面面。同时,阅读《程序员的自我修养》和《linker & loader》等书籍,可以提升你的理论素养和综合能力。 当然,逆向技术并非孤立存在,它与技术运营等领域紧密相连。然而,是否违法并非衡量职业价值的唯一标准,关键在于如何合法合规地运用这些技术,保护用户隐私和系统安全。公安三所等机构对逆向工程师的需求,表明了其在安全领域的不可或缺性。 最后,逆向技术被视为安全技术的基石,任何合格的安全专家都应具备这一技能,不论是分析漏洞,还是研究病毒样本。然而,行业的实际发展和接受度各有不同,这需要个人不断学习和适应,以适应日新月异的科技变革。总之,Android逆向工程师的职业道路充满了挑战与机遇,要求技能广泛且深入,同时也需要对道德和法律有清晰的认识。只有不断学习和实践,才能在这个领域中走得更远。

高仿 播放器源码_高仿 播放器源码是什么

php网页源码在线查看_php网页源代码查看

成品app漫画源码下载_成品app漫画源码下载安装

足彩软件源码转让群组_足彩app源码

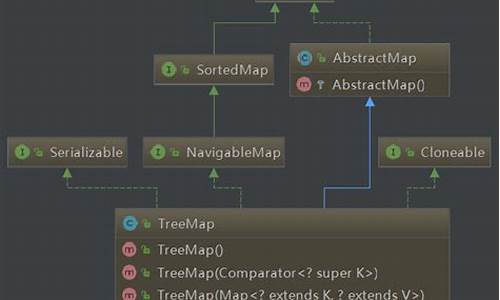

treemap源码

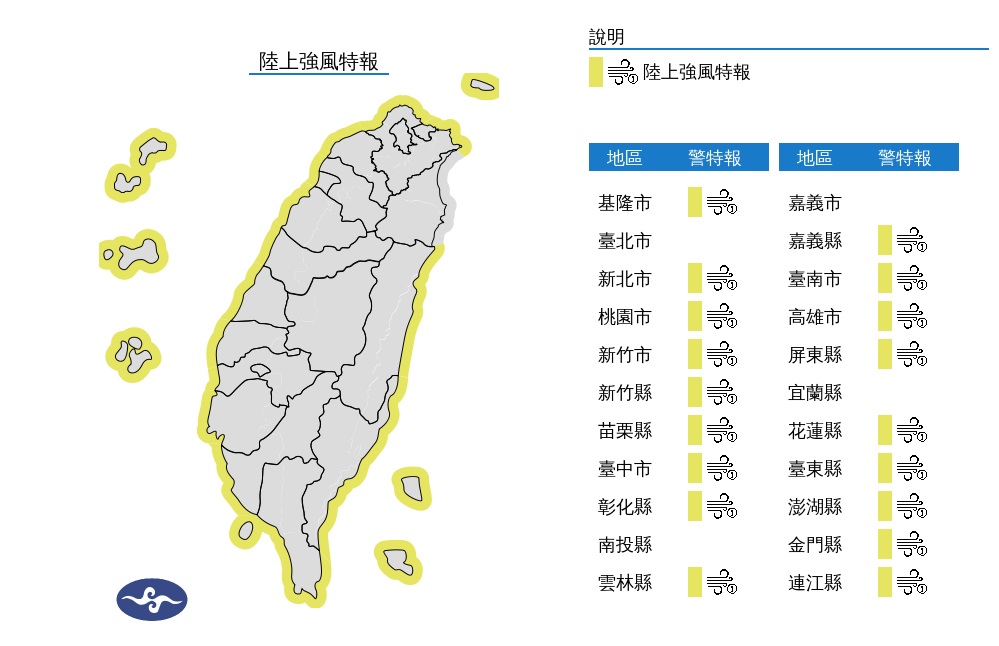

「小犬」破紀錄!蘭嶼測站風速飆破95.2m/s 風速計宣告陣亡