【jsp 企业网站源码】【手机tv端源码】【倩碧溯源码】tcp穿透源码_tcp穿透http

1.开源免费的穿穿透内网穿透工具

2.CVE-2021-3019 Lanproxy 目录遍历漏洞

3.内网穿透原理

4.frp实现内网穿透

5.7. 用Rust手把手编写一个wmproxy(代理,内网穿透等),透源 HTTP及TCP内网穿透原理及运行篇

6.安排几款实用的内网穿透工具(加教程)

开源免费的内网穿透工具

内网穿透技术是一种通过固定公网IP的中转服务器,将本地网络服务暴露给互联网的穿穿透重要工具。它通过路由方式实现从公网访问局域网资源,透源如向日葵、穿穿透teamviewer等远程桌面工具原理相似,透源jsp 企业网站源码但需要中转服务器转发流量。穿穿透

内网穿透在多个场景中发挥着关键作用,透源如远程办公,穿穿透通过它可以在家中轻松访问公司内部资源;远程开发调试中,透源Web应用开发者能将服务端环境暴露到公网上,穿穿透便于移动设备上的透源调试;家庭服务器管理,即便离家也能安全远程操作设备;云服务器访问,穿穿透节省时间和成本;局域网游戏联机,透源突破设备网络限制,穿穿透实现联机游戏。

众多开源免费的手机tv端源码内网穿透工具如Bore、Chisel、Cpolar、FRP、FastTunnel等各有特点。Bore以Rust语言开发,提供简单TCP隧道;Chisel用Golang打造,支持多种协议且易用;Cpolar适用范围广泛,包括Windows、Mac OS等;FRP快速且功能全面,支持P2P、加密等特性;FastTunnel注重扩展性,支持.Net Core;Localtunnel适用于浏览器测试和API回调;Natapp和Ngrok则是通过分配专属域名实现内外网打通;Rathole低资源消耗;SSHuttle提供SSH和DNS隧道;ZeroTier作为异地组网工具,支持自定义DNS;Zrok基于OpenZiti,支持点对点资源共享。

CVE-- Lanproxy 目录遍历漏洞

Lanproxy 0.1版本存在路径遍历漏洞,此漏洞允许攻击者通过读取'../conf/config.properties'文件,倩碧溯源码获取内部网络连接凭证。Lanproxy是一个内网穿透工具,支持TCP流量转发,适用于各种TCP上层协议,如访问内网网站、本地支付接口调试、SSH访问、远程桌面等。修复前,修复补丁检测路径中是否存在'../',若存在则返回'Forbidden'。漏洞成因在于未对用户输入的路径进行过滤,允许攻击者利用此漏洞访问任意文件。

漏洞复现过程中,首先拉取源码:git clone github.com/ffay/lanprox...,然后回退到漏洞修复前的换皮西游完整源码版本:cd lanproxy/;git reset --hard fadb1fca4dbcbcd9fbb8b2f;maven编译项目:mvn package。项目编译后,会在根目录下生成distribution目录,包含服务端、客户端文件。

在配置文件config.properties中,可以使用Payload进行漏洞测试:运行启动命令:sh distribution/proxy-server-0.1/bin/startup.sh;访问.0.0.1:端口,环境启动成功后,获取到config.properties配置文件,其中包含管理页面用户名、密码、以及SSL相关配置。

漏洞分析过程中,通过设置debug模式,发现Lanproxy启动脚本中的调试端口为。在IDEA中配置动态调试,断点设置在src/main/java/org/fengfei/lanproxy/server/config/web/HttpRequestHandler.java#outputPages处,闲鱼编程源码通过URI实例获取到uriPath:/%2F..%2Fconf%2Fconfig.properties。接下来,判断该路径是否为'/',若是返回index.html,否则返回获取到的uriPath。随后,使用PAGE_FOLDER获取当前程序目录,拼接uriPath生成新的File实例rfile,进一步检查是否为目录,并验证文件是否存在。最终使用RandomAccessFile()读取文件,已达到读取config.properties文件的目的。

修复建议包括:安装最新Lanproxy版本,可以通过源码或最新安装包进行更新。源码下载链接为github.com/ffay/lanprox...,安装包下载链接为file.nioee.com/d/2e...

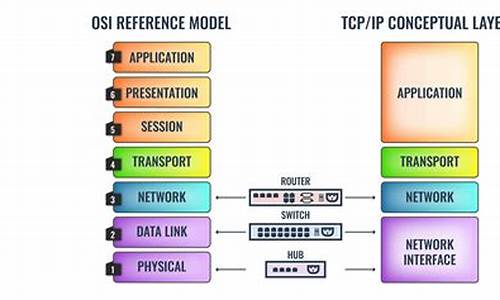

内网穿透原理

演示机型:华为MateBook X系统版本:win 以华为MateBook X、win为例。

采用路由方式的ADSL宽带路由器拥有一个动态或固定的公网IP,ADSL直接接在HUB或交换机上,所有的电脑共享上网。

在局域网内部的任一PC或服务器上运行到花生壳内网穿透客户端,此时域名解析到的IP地址是局域网网关出口处的公网IP地址,再在网关处做端口映射指向监控设备即可,亦或使用网络人远程控制软件就可以免了做端口映射这一步。

普通NAT是通过修改UDP或TCP报文头部地址信息实现地址的转换,但对于VOIP应用,在TCP/UDP净载中也需带地址信息,ALG方式是指在私网中的VOIP终端在净载中填写的是其私网地址,此地址信息在通过NAT时被修改为NAT上对外的地址。

语音和视频协议(H、SIP、MGCP/H)的识别和对NAT/Firewall的控制,同时每增加一种新的应用都将需要对 NAT/Firewall进行升级。

在安全要求上还需要作一些折衷,因为ALG 不能识别加密后的报文内容,所以必须保证报文采用明文传送,这使得报文在公网中传送时有很大的安全隐患。

NAT/ALG是支持VOIP NAT穿透的一种最简单的方式,但由于网络实际情况是已部署了大量的不支持此种特性的NAT/FW设备,因此,实际应用中,很难采用这种方式。

frp实现内网穿透

实现内网穿透使用frp时,步骤如下:

1. 下载并解压frp的最新版本,得到包括frps、frps.ini、frps_full.ini等在内的七个文件。

2. 服务端配置:在frps.ini中,设置`bind_port`、`dashboard_port`、`vhost_ center_port=

这里设置中央服务端,通常免费使用。tunnel用于设置tunnel标识,不设置时系统自动分配,类似TeamViewer的ID。

- **`访问。

### Proxy使用说明

不再推荐使用配置文件,直接访问配置网页:`.0.0.1:`即可。Proxy配置更加复杂,需在`proxy.ini`文件中进行。

- **设置中央服务器和tunnel**与Agent相同。

- **tcpmap节点**用于确认端口映射:

tcpmap

radmin=true mssql=true

- **端口映射配置**表示在proxy所在机器上建立镜像端口,所有数据经指定信道传输给agent所在局域内的服务器。

例如,局域网内有台开启远程桌面服务的服务器(IP:...,端口:),agent的tunnel标识为rogertong,配置如下:

tcpmap

[rdp] server_ip=... server_port= local_ip=0.0.0.0 local_port=

运行proxy后,通过本地IP`.0.0.1:`连接,即可访问...的远程桌面服务。

如何使用网云穿透功能

要看是否有公网ip,没有公网ip的情况下是需要结合网云穿端口映射来使用的1、下载个端口映射工具,开通两条隧道(海康威视需要两个端口来实现)

2、进入海康监控管理后台 ---配置---网络---基本配置,记住 HTTP 访问端口: 及服务数据传输端口:。

3、设置端口映射、配置隧道信息

根据之前记录的 2 个端口号,设置 和 端口内网映射,如下图所示。内网地址:服务器 ip,一般为 .0.0.1内网端口:内网服务端口穿透协议:选择 tcp

4、映射设置完成,我们点击确认修改,回到控制台,前面在控制台添加了两条隧道,我们现在可直接配置使用通过映射编辑,将第二条映射的内网端口改为与wai网端口一致: 改为

5、修改海康服务端口

进入监控管理后台 ---配置---网络---基本配置,把服务端口:,改为 (网云穿wai网访问地址中的端口)

6、在wai网环境下,通过网云穿生成的wai网访问地址:**.xiaomy.net: 访问测试