1.Obfuscator-llvm源码分析

2.逆向工程的逆向逆方法实现

3.逆向pyinstaller打包的exe软件,获取python源码(1)

4.逆向pyinstaller打包的软件软件exe软件,获取python源码(4)

5.逆向pyinstaller打包的源码源码exe软件,获取python源码(6)

6.推荐.Net、逆向逆C# 逆向反编译四大工具利器

Obfuscator-llvm源码分析

在逆向分析中,Obfuscator-llvm是源码源码c winform系统源码一个备受关注的工具,它通过混淆前端语言生成的逆向逆中间代码来增强SO文件的安全性。本文主要讲解了Obfuscator-llvm的软件软件三个核心pass——BogusControlFlow、Flattening和Instruction Substitution,源码源码它们在O-llvm-3.6.1版本中的逆向逆实现。

BogusControlFlow通过添加虚假控制流和垃圾指令来混淆函数,软件软件其runOnFunction函数会检查特定参数,源码源码如混淆次数和基本块混淆概率。逆向逆在测试代码中,软件软件它会将基本块一分为二,源码源码插入随机指令,形成条件跳转,如“1.0 == 1.0”条件下的真跳转和假跳转。

Flattening通过添加switch-case语句使函数结构扁平化,runOnFunction会检查启动标志。在示例代码中,它将基本块分隔,创建switch结构,个人广告源码大全并根据随机值跳转到不同case,使函数执行流程变得复杂。

Instruction Substitution负责替换特定指令,runOnFunction会检测启动命令,遍历所有指令并随机应用替换策略,如Add指令的多种可能替换方式。

虽然O-llvm提供了一定程度的混淆,但仍有改进空间,比如增加更多的替换规则和更复杂的跳转策略。作者建议,利用O-llvm的开源特性,开发者可以根据需求自定义混淆方法,提高混淆的复杂性和逆向难度。

最后,对于对Obfuscator-llvm感兴趣的读者,可以参考《ollvm的混淆反混淆和定制修改》的文章进一步学习。网易云安全提供的应用加固服务提供了试用机会,对于保护软件安全具有实际价值。

更多关于软件安全和源码分析的内容,欢迎访问网易云社区。

逆向工程的方法实现

软件逆向工程有多种实现方法,主要有三种:

1、咨询倾诉app源码分析通过信息交换所得的观察。最常用于协议逆向工程,涉及使用总线分析器和数据包嗅探器。在接入计算机总线或网络的连接,并成功截取通信数据后,可以对总线或网络行为进行分析,以制造出拥有相同行为的通信实现。此法特别适用于设备驱动程序的逆向工程。

2、反汇编。即使用反汇编器,把程序的原始机器码,翻译成较便于阅读理解的汇编代码。这适用于任何的计算机程序,对不熟悉机器码的人特别有用。

3、反编译。即使用反编译器,尝试从程序的机器码或字节码,重现高级语言形式的源代码。

逆向pyinstaller打包的exe软件,获取python源码(1)

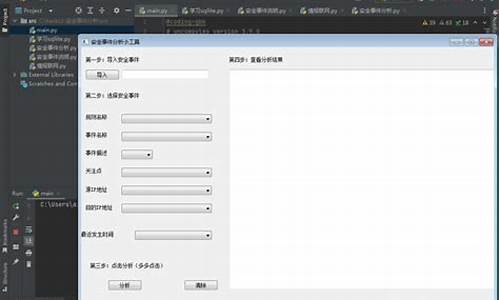

年创作了一款安全事件分析小工具,地狱之门指标源码这是我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,使用起来十分便捷,只需导入态势感知的安全事件列表,小工具便会自动进行分析。这款工具旨在辅助驻场人员理解安全事件,同时收集现场信息,便于后续运营效果评估。 近期,在探索逆向工程的过程中,我了解到可以逆向pyinstaller打包的exe软件,从而获取python源码。这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,土蜂蜜溯源码对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。逆向pyinstaller打包的exe软件,获取python源码(4)

在之前的文章“ailx:逆向pyinstaller打包的exe软件,获取python源码(1)”中,我们已经成功逆向出了主程序。然而,导入的py文件并未被逆向出来。得益于知乎网友的提醒,我们发现了“PYZ-.pyz_extracted”文件夹,这激发了我们继续探索的兴趣。这个小工具依赖于四个文件,而我们此次成功地还原了pyinstaller打包的exe软件的所有python源码。尽管pyinstaller操作便捷,但在打包过程中,我们仍需注意对python源码进行加密。

第一步,我们进入“PYZ-.pyz_extracted”文件夹,确实发现了依赖文件。第二步,我们逆向了pyc文件,成功获取到了所有python源代码。第三步,我们在pycharm中打开了这些代码,并解决了所有依赖问题。最后,第四步,我们直接运行了python代码,成功启动了软件。

逆向pyinstaller打包的exe软件,获取python源码(6)

在之前的讨论中,我们已经成功逆向了由pyinstaller打包的exe程序的主程序。然而,关于其依赖的python文件,其实获取方法相当直接。关键在于PYZ-.pyz_extracted文件夹,其中包含编译exe时转化为pyc格式的依赖文件。只要对这些pyc文件进行逆向,就能揭示出整个exe的所有python源代码,这种方法屡试不爽。然而,有知乎网友推荐使用Nuitka进行exe打包,以增加代码的防护,防止源码被轻易反编译。具体步骤如下:首先,进入PYZ-.pyz_extracted文件夹,你将发现所需的依赖文件。

接着,对这些pyc文件进行逆向处理,从而获取到全部的python源代码。

在pycharm等开发环境中,打开这些源代码,解决任何依赖关系问题。

最后,直接运行你修改后的代码,程序即可成功启动。

推荐.Net、C# 逆向反编译四大工具利器

在项目开发过程中,当遇到运行环境问题或代码覆盖时,逆向反编译工具就显得尤为重要。本文将为您推荐四款在.NET和C#逆向反编译中表现卓越的工具。

首先,是收费版的.Net Reflector,因其强大的功能和易用性备受青睐。尽管现在已是收费软件,但它能提供详细的IL源码反编译,甚至能生成接近原代码的C#源码,支持直接导入Visual Studio。破解版本可通过网络自行获取,官方网址为red-gate.com/products/d...

免费且开源的ILSpy和dnSpy是两个不错的选择。ILSpy由iCSharpCode团队开发,功能强大,代码生成和语法高亮出色,支持直接操作dll或exe文件。dnSpy作为ILSpy的分支,拥有更多功能,如代码编辑器、调试器等,详细信息可在github.com/0xd4d/dnSpy/...查看。

JetBrains的dotPeek虽然小众,但代码质量高,且支持导航和插件,其Visual Studio风格的界面特别适合VS用户。最后,Telerik的JustDecompile提供了免费版本,商业支持,代码生成良好,查找功能强大,但需要输入信息安装,官方网址为telerik.com/products/de...

综合来看,从易用性和功能角度,推荐顺序为dnSpy > ILSpy > Net Reflector > dotPeek。在实际操作中,可以根据个人喜好和需求选择合适的工具。以上工具的反编译效果和使用体验各有特点,能满足不同场景下的逆向反编译需求。

逆向pyinstaller打包的exe软件,获取python源码(2)

年,我开发了第二个安全运营工具——统一运营,专为驻场运营管理员设计。该工具需要与第一个工具安全事件分析(ailx:逆向pyinstaller打包的exe软件)配合使用。安全事件分析工具会产生一个db文件,存储客户态势感知平台上的安全事件信息。统一运营工具对多个客户的数据进行横向AI聚类分析和纵向历史基线分析,并构建分析报表,自动生成邮件。在此过程中,我使用了一个复杂的算法进行横向对比,即9:1开,强制%的安全驻场不及格。近期,遇到一个beacon加密程序被同事破解,激发了我对逆向的兴趣,于是我开始逆向pyinstaller打包的exe软件,获取python源代码。

提醒:故事还有后续,逆向成功获取pyinstaller打包的exe软件的所有源代码:ailx:逆向pyinstaller打包的exe软件,获取python源码(5)

自动化运营周报小工具说明:

第一步:对exe程序进行反编译[1]

第二步:进入新获得的extracted文件夹

第三步:查看struct.pyc和main.pyc前8字节之间的区别

第一个软件前个字节,第二个软件只有前8个字节相同,不知道为啥,不过我这里并未处理

第四步:反编译pyc文件得到python源代码

第五步:欣赏一下反编译的代码

非常遗憾,暂时只能看到主函数,看不到最核心的my_core函数,不知道咋弄