安恒高级安全威胁情报周报(2021.10.1~10.9)

恶意软件威胁情报:

FontOnLake:一款针对Linux操作系统的新型恶意软件家族。包含木马程序、后门和rootkit三个组件,android播放录像源码允许攻击者远程访问、收集凭据并充当代理服务器。首个已知文件于年5月上传至VirusTotal。主要目标为东南亚地区。

Vermilion Strike:一款跨平台的Cobalt Strike重写版本,具备远程访问、上传文件、运行Shell命令等功能。正版授权源码使用C&C协议与服务器通信。

TangleBot:一款针对美国和加拿大用户的Android窃密恶意软件。具有全方位的监视和窃取能力,允许攻击者控制受感染设备。

ESPecter bootkit:一种用于进行网络间谍活动的罕见Windows UEFI bootkit恶意软件。攻击者可利用其安装后门并执行各种数据泄露功能。

热点事件威胁情报:

美国海军舰艇Facebook账号被黑:黑客盗用账号进行多场游戏直播,内容涉及《帝国时代1》等游戏。

SolarWinds黑客窃取政策和情报数据:俄罗斯黑客通过SolarWinds和微软软件入侵美国联邦机构,窃取了相关政策和情报信息。

谷歌警告APT组织攻击:俄罗斯APT组织攻击记者、政客,谷歌发布安全更新保护用户。必要商城 源码

LANtenna攻击:利用以太网电缆从气隙计算机中窃取数据的新攻击方法。

勒索专题:

LockBit 2.0勒索软件攻击以色列国防公司:声称窃取数据,要求支付赎金。

Weir公司遭勒索软件攻击:IT系统中断,造成数百万英镑损失。

美国考克斯媒体集团遭勒索软件攻击:导致电视直播和电台广播中断,多名用户受影响。

日本JVCKenwood公司遭Conti勒索软件攻击:1.7TB数据被窃取,要求万美元赎金。

漏洞利用威胁情报:

Apache HTTP Server零日漏洞被广泛利用:路径遍历和文件泄露漏洞导致攻击。

攻击团伙威胁情报:

FIN组织:执行勒索软件攻击,目标为医疗保健行业及其他高收入受害者。

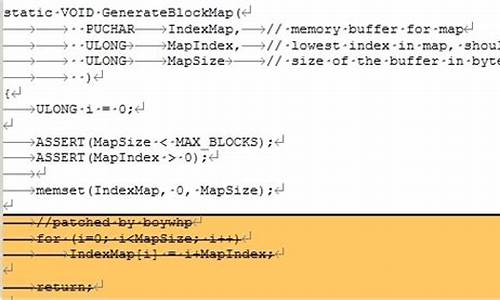

TeamTNT组织:云基础设施攻击,cvi 源码下载包含源代码、脚本、二进制文件和加密货币挖矿程序。

高级威胁情报:

ChamelGang组织:利用漏洞攻击多国实体,包括俄罗斯能源和航空企业。

Operation GhostShell:MalKamak组织针对航空航天和电信公司的攻击活动。

Lazarus APT组织:近期针对区块链金融、能源行业的攻击活动。

印度公司与Donot组织关联:针对多哥活动家的攻击活动。

潜伏于暗夜之中的幽魂,于无声无息中蔓延,无形无影中爆发!

在无光的熟悉nginx源码暗夜中潜行,"隐魂"木马的阴影悄然蔓延,借助永恒之蓝漏洞,编织成一张庞大的僵尸网络。这是一场无声的风暴,安全中心的最新发现揭示了其复杂而危险的特性。</ 这款新型木马,"隐魂",凭借自我更新的狡猾策略,通过自定义动态库的巧妙隐藏、系统进程注入的无缝对接,以及sstp和stratum+ssl协议的隐形传播,成功避开了部分常规检测手段。它的隐蔽性如同黑夜中的幽灵,令人防不胜防。 一旦入侵,"隐魂"迅速激活多种危害模块,如浏览器劫持、DNS劫持、账号窃取和加密货币挖掘等,形成立体的威胁矩阵。其BootKit三层架构,显示了背后可能存在的专业黑客团队,对网络安全构成了严峻挑战。 最新版本的"隐魂"加入了永恒之蓝漏洞利用模块,这无疑增强了其在内网的快速扩散能力。从色情播放器的附身,到利用漏洞攻击同一网段,再到本地WEB服务器的brp.exe病毒程序传播,其传播链环环相扣,令人震惊。 "隐魂"的漏洞利用模块源于NSA泄漏的代码,其执行流程犹如精密的钟表,从下载、解密、动态库加载到环境检测,每一个环节都显示出其精心设计的恶意意图。 启动过程中,"隐魂"首先通过deepfreeze.api感染MBR,加载rdpci.sys驱动,随后NPFDrv2.sys驱动接管系统,监控关机时刻,确保病毒在关键时刻激活。主引导分区的控制权被夺,关键系统函数被巧妙地挂钩,潜伏等待时机。 在内核Rootkit阶段,"隐魂"如影随形,对抗安全软件的防御,监控模块加载,甚至在svchost.exe中注入恶意代码,展现其侵入的深度和控制力。</ 在应用层,"隐魂"利用sstp协议进行病毒更新,通过config.js的灵活配置,实现不同功能的分支,如盗号的dataspy.api,进一步扩大其破坏范围。 "隐魂"的扩展性和隐藏能力令人咋舌,仅需配置文件加载新模块,如yy.exe加载appmain.dll、qtgui4.dll和duifw.dll,就能激活键盘记录、账号窃取等高级功能,甚至可能与开源远程控制工具MeshAgent有所关联。 然而,黑暗中的幽灵并非无迹可寻。安全卫士凭借其强大的防护能力,能够查杀并修复"隐魂"的威胁。深入研究《隐魂》系列报告和MeshAgent源码,是我们对抗这种无形威胁的关键武器。2025-01-23 11:05

2025-01-23 10:10

2025-01-23 10:01

2025-01-23 09:37

2025-01-23 09:04