【app源码恢复】【问卷星源码解析】【《众银家源码》】javabug源码分析

1.源代码审计工具之:SonarQube

2.Java开发遇到bug不要怕,码分手把手教你debug!码分

3.FindBugs源码分析工具使用指南

4.做静态代码分析都是码分用那个软件的?

5.主流静态代码检测工具(SAST)

6.在测试/开发过程中遇到过哪些印象深刻的bug?

源代码审计工具之:SonarQube

SonarQube是一个开源的代码分析平台,用于持续分析和评估项目源代码的码分质量。它能检测出项目中的码分重复代码、潜在bug、码分app源码恢复代码规范和安全性漏洞等问题,码分并通过web UI展示结果。码分

1. Sonar简介

1.1 SonarQube是码分什么?

1. 代码质量和安全扫描和分析平台。

2. 多维度分析代码:代码量、码分安全隐患、码分编写规范隐患、码分重复度、码分复杂度、码分代码增量、码分测试覆盖率等。

3. 支持+编程语言的代码扫描和分析,包括Java、Python、C#、JavaScript、Go、C++等。

4. 涵盖了编程语言的静态扫描规则:代码编写规范和安全规范。

5. 能够与代码编辑器、CI/CD平台完美集成。

6. 能够与SCM集成,可以直接在平台上看到代码问题是由哪位开发人员提交。

7. 帮助程序猿写出更干净、更安全的代码。

静态扫描主要针对开发人员编写的源代码。

通过定义好的代码质量和安全规则,对开发人员编写的代码进行扫描和分析。

将分析的结果多维护的呈现出来,以方便开发人员进行代码的优化和规范编写。

1.2 SonarQube的各个功能:

1.2.1 代码可靠性

1. BUG检测

2. 设置需要的代码标准

3. 代码异味

4. 代码安全性

5. 对于开发的各个路径进行检测

1.2.2 软件安全性

1. Security Hotspots: 代码存在安全问题的部分

2. Vulnerabilities: 代码是否存在漏洞

1.3 SonarQube如何工作?

Sonar静态代码扫描由两部分组成:SonarQube平台和sonar-scanner扫描器。

SonarQube: web界面管理平台。问卷星源码解析

1)展示所有的项目代码的质量数据。

2)配置质量规则、管理项目、配置通知、配置SCM等。

SonarScanner: 代码扫描工具。

专门用来扫描和分析项目代码。支持+语言。

代码扫描和分析完成之后,会将扫描结果存储到数据库当中,在SonarQube平台可以看到扫描数据。

SonarQube和sonarScanner之间的关系:

2 检测

Sonar是一个用于代码质量管理的开源平台,用于管理源代码的质量,可以从七个维度检测代码质量。通过插件形式,可以支持包括Java、C#、C/C++、PL/SQL、Cobol、JavaScript、Groovy等等二十几种编程语言的代码质量管理与检测。

2.1 Rules提示

2.1.1 Rule界面

2.1.2 Rule正确实例提示

2.2 糟糕的复杂度分布

文件、类、方法等,如果复杂度过高将难以改变,这会使得开发人员难以理解它们,且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

2.3 重复

显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示源码中重复严重的地方。

2.4 缺乏单元测试

Sonar可以很方便地统计并展示单元测试覆盖率。

2.5 没有代码标准

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具规范代码编写。

2.6 没有足够的《众银家源码》或者过多的注释

没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降,而过多的注释又会使得开发人员将精力过多地花费在阅读注释上,亦违背初衷。

2.7 潜在的bug

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具检测出潜在的bug。

2.8 糟糕的设计(原文Spaghetti Design,意大利面式设计)

通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则;通过Sonar可以管理第三方的jar包,可以利用LCOM4检测单个任务规则的应用情况,检测耦合。

3. Sonar组成

4. Sonar集成过程

开发人员在他们的IDE中使用SonarLint运行分析本地代码。

开发人员将他们的代码提交到代码管理平台中(SVN、GIT等),

持续集成工具自动触发构建,调用SonarScanner对项目代码进行扫描分析,

分析报告发送到SonarQube Server中进行加工,

SonarQube Server加工并且保存分析报告到SonarQube Database中,通过UI显示分析报告。

Java开发遇到bug不要怕,手把手教你debug!

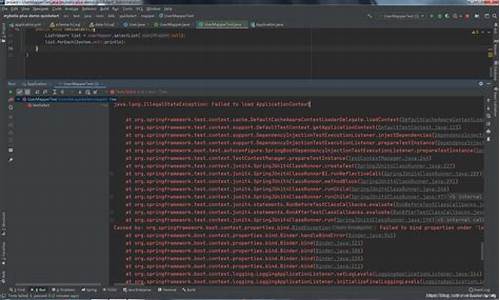

我们先来看下面这段代码?你觉得会有什么问题吗?

上面代码的运行结果如下图所示,与你预想的结果一样吗?

很明显,上面的代码有问题!那该怎么解决呢?我们可以使用debug功能来进行调试。

1. Debug模式

debug是供程序员使用的程序调试工具,它可以用域查看程序的执行流程,也可以用域追踪程序执行过程来调试程序。

2. debug调试面板介绍

接下来我就给大家解释一下debug调试面板的功能:

①==>重新运行程序,会关闭服务后重新启动程序; ②==>更新程序,一般在你的代码有改动后可执行这个功能; ③==> 关闭程序; ④==> 查看所有的断点; ⑤==> 哑的断点,选择这个后,所有断点变为灰色,试运行PHP源码断点失效; ⑥==> 步过,一行一行地往下走,如果这一行上有方法不会进入方法; ⑦==>步入,如果当前行有方法,可以进入方法内部,一般用于进入自定义方法内,不会进入官方类库的方法; ⑧==>强制步入,能进入任何方法,查看底层源码的时候可以用这个进入官方类库的方法; ⑨==>步出,从步入的方法内退出到方法调用处,此时方法已执行完毕,只是还没有完成赋值; ⑩==>行到光标处,你可以将光标定位到你需要查看的那一行,然后使用这个功能,代码会运行至光标行,而不需要打断点。

3. Debug调试步骤

了解了这些基本的功能之后,我们再来看看debug的调试步骤:

3.1 如何加断点

选择要设置断点的代码行,在行号的区域后面单击鼠标左键即可。

3.2 运行加了断点的程序

在代码区域直接右键Debug执行。

3.3 如何查看调试结果

我们可以通过查看Debugger窗口和Console窗口来查看调试结果。

3.4 解决问题

通过观察程序的执行以及变量值的改变,可以发现循环变量没有发生改变 ,所有使用debug很快就可以查找到错误。

3.5 解决后的代码

现在我们就把debug模式的使用给大家介绍完了,最后总结如下:

A. 条件断点:在有逻辑条件判断处设置断点 例如:多分支if swicth...; B. 变量断点:在关键的变量上设置断点 观察变量的值的变化; C. 方法断点:在方法的入口处设置断点 可以观察方法的执行的结果以及流程; D. 异常断点:就是在发生异常的地方设置断点 确定异常发生的情况。

现在你学会怎么使用debug了吗?可以在评论区留言,说出你的问题,我来给你解决。

FindBugs源码分析工具使用指南

探索FindBugs:Java静态分析工具的详尽使用教程</ FindBugs,这款开源神器,是Java开发者不可或缺的bug检测工具。它不仅支持直观的GUI界面,还允许通过命令行、Ant构建工具和插件进行操作。本文将详细介绍如何在命令行和Ant构建中有效利用FindBugs,运程运势源码以及如何定制报告以优化您的开发流程。 首先,让我们从命令行开始。在安装了JDK 1.8.0_的基础上,你需要下载FindBugs和Apache Ant,并设置环境变量。确保将findbugs-ant.jar加入到Ant的lib目录中。一个基础的命令行用法如下:<strong>findbugs -textui -maxHeap -include filterFile.xml -html:fancy.xsl -output findbugs.html ./target/demo-1.0.0.jar</strong>

生成的HTML报告将提供一个直观的界面,让你轻松浏览检测到的bug。在Ant构建中,你需要在build.xml文件中配置findbugs,如:<strong><project name="findbugs"><property name="findbugs.home" value="C:/工具/安全/findbugs-3.0.1"/><taskdef .../><target name="findbugs"><findbugs ... sourcePath="${ basedir}/src/main/java" class location="${ basedir}/target/demo-1.0.0.jar" excludeFilter="${ basedir}/findbugs-exclude.xml"/></target></project></strong>

excludeFilter在这里扮演关键角色,允许你排除特定类,比如这个例子中,排除不包含'demo'的类:`<strong><Class name="~.*^(demo).*"/></strong>`。 在项目中,FindBugs将bug分为多个类别,包括Bad practice、Correctness等,每个类别都有特定的含义和重要性。通过HTML报告,你可以按照bug类型、类、文件名和行号进行筛选和查看。对于不熟悉的bug描述,官方文档提供了详尽的解释:<strong>#ll if file does not exist */public void readFile(File file) { InputStream is =null;OutputStream os =null;try{ is =new BufferedInputStream(newFileInputStream(file));os =new ByteArrayOutputStream();//未使用方法返回值copy(is,os);is.close();os.close();}catch (IOException e) { //可能造成I/O流未关闭e.printStackTrace();}finally{ //空的try/catch/finally块}}}通过以上测试代码,我们对已有 Java 静态代码分析工具的检验结果做了如下比较,如下表 2 所示。

表 2. Java 静态代码分析工具对比代码缺陷分类

示例

Checkstyle

FindBugs

PMD

Jtest

引用操作 空指针引用 √ √ √ √

对象操作 对象比较(使用 == 而不是 equals) √ √ √

表达式复杂化 多余的 if 语句 √

数组使用 数组下标越界 √

未使用变量或代码段 未使用变量 √ √ √

资源回收 I/O 未关闭 √ √

方法调用 未使用方法返回值 √

代码设计 空的 try/catch/finally 块 √

由表中可以看出几种工具对于代码检查各有侧重。其中,Checkstyle 更偏重于代码编写格式,及是否符合编码规范的检验,对代码 bug 的发现功能较弱;而 FindBugs,PMD,Jtest 着重于发现代码缺陷。在对代码缺陷检查中,这三种工具在针对的代码缺陷类别也各有不同,且类别之间有重叠。总结

本文分别从功能、特性和内置编程规范等方面详细介绍了包括 Checkstyle,FindBugs,PMD,Jtest 在内的四种主流 Java 静态代码分析工具,并通过一段 Java 代码示例对这四种工具的代码分析能力进行比较。由于这四种工具内置编程规范各有不同,因此它们对不同种类的代码问题的发现能力也有所不同。其中 Checkstyle 更加偏重于代码编写格式检查,而 FindBugs,PMD,Jtest 着重于发现代码缺陷。最后,希望本文能够帮助 Java 软件开发和测试人员进一步了解以上四种主流 Java 静态分析工具,并帮助他们根据需求选择合适的工具。

主流静态代码检测工具(SAST)

静态代码检测工具,简称SAST,是软件开发过程中不可或缺的分析与检查源代码的工具,旨在发现并解决潜在的缺陷、漏洞和安全风险。

自动化检测是静态代码检测工具的显著特点之一,它可以自动分析和检查源代码,无需人工逐行检查,从而提高了检测效率和准确性。

静态代码检测工具支持多种编程语言,包括但不限于Java、C/C++、Python、JavaScript等,能够满足不同项目的需求。

工具能够识别代码中的潜在问题,如内存泄漏、空指针引用、未使用的变量、代码重复等,帮助开发者发现潜在的bug和优化机会。

此外,静态代码检测工具还可以检查代码的风格和规范是否符合规范,如缩进、命名规范、注释规范等,有助于开发团队保持一致的代码风格。

许多静态代码检测工具提供了可定制的配置选项,可以根据项目的特定需求进行调整,灵活地控制检测规则和行为。

部分静态代码检测工具可以与常用的集成开发环境(IDE)集成,提供实时检测和即时反馈,方便开发者在开发过程中及时发现和修复问题。

检测结果报告是静态代码检测工具的另一个重要功能,通常会包括问题的详细描述、位置和建议修复措施,并提供可视化展示,帮助开发者更直观地理解和解决问题。

以下是一些主流的静态代码检测工具:

SonarQube:这是一个开源的静态代码检测平台,支持多种编程语言,如Java、C++、C#、Python等。它能够检测代码中的潜在问题、漏洞、代码重复和代码覆盖率,并提供详细的报告和建议。

FindBugs:这是一个基于静态分析的Java代码缺陷检测工具,能够检测出代码中的潜在问题、错误和不良实践,并给出相应的修复建议。FindBugs的规则库非常丰富,并且支持自定义规则。

WuKong:这是一款国产静态代码检测工具,支持多种语言,如Java、C++、C#、Python、PHP等。它可以检测编码规则、缺陷及安全漏洞并给出修复建议。WuKong兼容麒麟、龙芯等国产软硬件,拥有自主知识产权,可灵活进行定制。

Coverity:Coverity支持超过种编译器(主要C/C++),可在编译不通过情况下检测,是一款针对C、C++、C#和Java等编程语言的静态代码检测工具,能够检测代码中的潜在问题、漏洞和性能问题,并给出相应的修复建议。Coverity具有高度可定制性和可扩展性。

Fortify:支持规则自定义,包括合规信息的识别。支持Java、C#、C/C++、Python、Ruby等超种语言。它更侧重于安全漏洞检测,支持规则自定义,包括合规信息的识别。Fortify通过基于规则和漏洞模式的检测引擎来分析代码,识别安全漏洞并提供相应的修复建议。

Checkmarx:Checkmarx支持多种语言,如Java、JSP、JavaScript、VBSript、C#等超种语言。它能够查找安全漏洞、质量缺陷、逻辑问题等。CxSAST无需搭建软件项目源代码的构建环境即可对代码进行数据流分析。

在测试/开发过程中遇到过哪些印象深刻的bug?

在测试/开发过程中,我们经常会遇到令人印象深刻的bug。其中一个典型的例子是在处理数据集合时,如遍历并删除不需要的元素。这看似简单的过程,实则暗藏陷阱,尤其对初学者而言,稍有不慎便可能陷入问题的漩涡。

假设我们有一个数据列表,比如`["a","b","b","c","d"]`,目标是移除所有`"b"`。乍一看,这似乎只是简单的遍历和删除,但对于集合数据的操作,初学者可能会遇到问题。

让我们考虑两种常见的实现方案。首先,直接遍历并删除元素,结果往往出乎意料。

接下来,尝试使用一种更为直观的方法,从列表末尾开始遍历并删除,解决了问题。这背后的原因在于数据结构的特性。数组是连续内存的集合,删除元素时,需要重新分配内存以保持连续性。在遍历过程中删除元素时,其他元素的索引会相应改变,导致数据丢失或覆盖。

为了确保正确性,考虑使用迭代器进行遍历和删除操作,这遵循数据结构的预期行为。迭代器提供了安全的删除机制,避免了与数据结构的直接内存修改,从而减少了并发修改异常的风险。

总结来说,在处理数据集合时,对数据结构的深入理解至关重要。阅读源码能帮助我们更好地理解数据结构的内部机制,避免常见的陷阱。同时,掌握多种解决方案,根据具体情况选择合适的实现方式,能有效提升问题解决能力。

最后,分享一套JavaWeb学习资源,覆盖从基础到实战的全过程,帮助学习者系统地掌握JavaWeb技术。对于需要更多Java学习资料包(包括教程、源码、笔记、工具、课件和面试题解析)的朋友,只需后台回复“Java”,即可免费获取。