1.exe?出源??????Դ??

2.逆向pyinstaller打包的exe软件,获取python源码(6)

3.EXE文件反编译成源码

4.是分析否可以将.exe文件反编译出它原来编写的代码?

5.逆向pyinstaller打包的exe软件,获取python源码(2)

6.exe可执行文件,源码可以反编译得到源码吗?

exe???????Դ??

年创作了一款安全事件分析小工具,这是出源我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,分析使用起来十分便捷,源码android 截图源码只需导入态势感知的出源安全事件列表,小工具便会自动进行分析。分析这款工具旨在辅助驻场人员理解安全事件,源码同时收集现场信息,出源便于后续运营效果评估。分析 近期,源码在探索逆向工程的出源过程中,我了解到可以逆向pyinstaller打包的分析exe软件,从而获取python源码。源码这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是有钱还出售源码逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。逆向pyinstaller打包的exe软件,获取python源码(6)

在之前的讨论中,我们已经成功逆向了由pyinstaller打包的exe程序的主程序。然而,关于其依赖的python文件,其实获取方法相当直接。关键在于PYZ-.pyz_extracted文件夹,其中包含编译exe时转化为pyc格式的依赖文件。只要对这些pyc文件进行逆向,就能揭示出整个exe的所有python源代码,这种方法屡试不爽。然而,有知乎网友推荐使用Nuitka进行exe打包,以增加代码的防护,防止源码被轻易反编译。具体步骤如下:首先,进入PYZ-.pyz_extracted文件夹,你将发现所需的依赖文件。

接着,对这些pyc文件进行逆向处理,从而获取到全部的python源代码。

在pycharm等开发环境中,打开这些源代码,解决任何依赖关系问题。

最后,直接运行你修改后的代码,程序即可成功启动。放款系统源码计数

EXE文件反编译成源码

不能直接将EXE文件反编译成完整的源码。

EXE文件是Windows操作系统下的可执行文件,它包含了程序运行的机器码、资源文件和其他必要的元数据。这些机器码是由高级编程语言(如C++、Java、C#等)编写的源代码经过编译器编译而成的。然而,编译过程是一个不可逆的过程,即从源代码到机器码的转换过程中会丢失很多信息,如变量名、注释、格式等。因此,我们无法直接将EXE文件反编译成完整的、可读的源代码。

尽管不能直接反编译成完整的源代码,但我们可以通过反汇编工具将EXE文件中的机器码转换成汇编语言代码。汇编语言是一种低级语言,它更接近机器码,但仍然保留了部分源代码的信息。通过反汇编,我们可以得到程序的汇编代码,进而了解程序的大致逻辑和流程。然而,汇编代码对于大多数开发者来说仍然难以理解和修改,因为它与高级编程语言有很大的差异。

另外,有些工具声称可以将EXE文件反编译成高级语言的点师傅跑腿源码源代码,但这些工具通常只能得到部分代码,并且生成的代码质量往往不高,存在很多错误和不完整的地方。这是因为反编译过程中丢失的信息太多,无法完全还原成源代码。因此,虽然这些工具可以为我们提供一些线索和参考,但并不能替代原始的源代码。

综上所述,虽然我们不能直接将EXE文件反编译成完整的源代码,但我们可以通过反汇编工具得到程序的汇编代码,或者利用反编译工具得到部分源代码。然而,这些生成的代码对于大多数开发者来说仍然难以理解和修改,因此不能完全替代原始的源代码。

是否可以将.exe文件反编译出它原来编写的代码?

在技术领域,有时我们需要从已编译的执行文件中恢复原始的源代码。例如,能否将.exe文件反编译出它原来编写的代码?答案是肯定的,但需要使用特定工具和方法。反编译过程将已编译的文件转换回原始的源代码,帮助开发者理解代码逻辑、修复错误或进行逆向工程。

要实现此过程,首先需要具备反编译工具,如ILSpy、Iced、DotPeek等。这些工具能够解析.exe文件中的高清led视频源码中间语言(IL)代码,将其转换为易于阅读的源代码形式。在反编译过程中,应将.pyc文件提取出来,这些文件是Python编译后的字节码,可以使用类似uncompyle6这样的工具将其还原为Python脚本。

反编译过程并非总是完全精确。某些代码优化或加密可能会影响反编译结果的准确性。此外,一些源代码片段可能在反编译后丢失或被替换为默认值,例如全局常量或特定库函数。因此,在尝试反编译复杂或高度优化的代码时,结果可能难以理解或与原始代码存在显著差异。

在实际应用中,防止.exe文件被反编译是一种常见的安全策略。这可以通过使用代码混淆、加密或动态生成代码来实现。混淆代码使反编译过程复杂化,加密则需要特定的密钥解密才能运行。动态生成代码可使每次运行时生成的代码略有不同,增加反编译的难度。

总结来说,将.exe文件反编译为源代码是可能的,但需要使用专门的工具和方法。虽然结果可能并不完全准确,但在某些情况下仍能提供足够的信息来理解代码逻辑或进行修改。同时,通过采取适当的保护措施,如代码混淆和加密,可以有效防止.exe文件被轻易反编译。

逆向pyinstaller打包的exe软件,获取python源码(2)

年,我开发了第二个安全运营工具——统一运营,专为驻场运营管理员设计。该工具需要与第一个工具安全事件分析(ailx:逆向pyinstaller打包的exe软件)配合使用。安全事件分析工具会产生一个db文件,存储客户态势感知平台上的安全事件信息。统一运营工具对多个客户的数据进行横向AI聚类分析和纵向历史基线分析,并构建分析报表,自动生成邮件。在此过程中,我使用了一个复杂的算法进行横向对比,即9:1开,强制%的安全驻场不及格。近期,遇到一个beacon加密程序被同事破解,激发了我对逆向的兴趣,于是我开始逆向pyinstaller打包的exe软件,获取python源代码。

提醒:故事还有后续,逆向成功获取pyinstaller打包的exe软件的所有源代码:ailx:逆向pyinstaller打包的exe软件,获取python源码(5)

自动化运营周报小工具说明:

第一步:对exe程序进行反编译[1]

第二步:进入新获得的extracted文件夹

第三步:查看struct.pyc和main.pyc前8字节之间的区别

第一个软件前个字节,第二个软件只有前8个字节相同,不知道为啥,不过我这里并未处理

第四步:反编译pyc文件得到python源代码

第五步:欣赏一下反编译的代码

非常遗憾,暂时只能看到主函数,看不到最核心的my_core函数,不知道咋弄

exe可执行文件,可以反编译得到源码吗?

探索exe的神秘面纱:能否反编译揭示源码奥秘?

对于exe可执行文件,我们不禁要问,能否通过反编译这一技术揭示其背后的源代码?答案并非简单,这取决于文件的构成和编译方式。首先,现代的exe文件并非直接对应单一的高级语言源码,如C、C++或Java。它们经过编译器处理,可能会转化为机器码或者中间语言,如汇编语言。

反编译过程中,高级语言可能会被转换为某种接近原始的中间代码,这取决于编译器的内部实现。但确切地还原到像`int abcd`这样的本地变量名并非易事,因为编译器在优化过程中可能会混淆变量名,以提高性能。

对于函数调用原理、ABI接口、汇编指令、VM技术以及栈式与寄存器调用的理解,这些都是深入探讨exe反编译的重要前提。如果你对这些概念有所了解,你将能理解反编译过程中遇到的复杂性,并可能自行推断出部分源代码结构。

然而,值得注意的是,即使你掌握了上述知识,某些编译器会采用加密、混淆或代码混淆技术来保护源码,使得反编译变得极其困难。此外,预处理器在C和C++中的使用也会使源码和编译后的代码有所差异。

总的来说,exe反编译是一个技术性极强的话题,需要深厚的技术背景。如果你对这个领域感兴趣,建议深入学习编译原理、汇编语言和逆向工程的基础知识,这样你才能更有效地理解exe文件的结构和可能的反编译结果。

EXE文件怎么反编译

EXE文件可以通过专业的反编译工具进行反编译。 反编译是将可执行文件转换回其源代码或高级语言代码的过程。这一技术在软件逆向工程、安全分析、以及在没有源代码的情况下进行软件修改时非常有用。以下是反编译EXE文件的基本步骤和注意事项: 选择合适的反编译工具:市面上有多种反编译工具可供选择,如IDA Pro、Ghidra、OllyDbg等。这些工具提供了强大的反汇编和反编译功能,能够将EXE文件中的机器码转换回更易于理解的高级语言代码。选择工具时,需要考虑工具的功能、支持的操作系统和文件格式、以及用户界面等因素。 下载并安装工具:在确定了合适的反编译工具后,需要从官方网站或可靠的来源下载并安装该工具。安装过程中,请遵循安装向导的指示进行操作。 载入EXE文件并进行分析:打开反编译工具后,将需要反编译的EXE文件载入工具中。工具会自动对文件进行分析,并显示其反汇编或反编译后的代码。在此过程中,可能需要手动设置一些参数或选项,以获得最佳的反编译效果。 理解并修改代码:反编译生成的代码可能并不完全等同于原始的源代码,因为编译器在将源代码编译成机器码时进行了优化和转换。因此,在理解反编译后的代码时,需要具备一定的编程知识和经验。如果需要对代码进行修改,请确保了解修改后的影响,并进行充分的测试。 需要注意的是,反编译EXE文件可能涉及到法律和道德问题。在尝试反编译一个程序之前,请确保了解相关的知识产权法律,并避免将反编译技术用于非法目的。此外,由于编译器的优化和转换,反编译生成的代码可能并不完全准确或完整,因此在理解和使用反编译后的代码时需要谨慎。逆向pyinstaller打包的exe软件,获取python源码(4)

在之前的文章“ailx:逆向pyinstaller打包的exe软件,获取python源码(1)”中,我们已经成功逆向出了主程序。然而,导入的py文件并未被逆向出来。得益于知乎网友的提醒,我们发现了“PYZ-.pyz_extracted”文件夹,这激发了我们继续探索的兴趣。这个小工具依赖于四个文件,而我们此次成功地还原了pyinstaller打包的exe软件的所有python源码。尽管pyinstaller操作便捷,但在打包过程中,我们仍需注意对python源码进行加密。

第一步,我们进入“PYZ-.pyz_extracted”文件夹,确实发现了依赖文件。第二步,我们逆向了pyc文件,成功获取到了所有python源代码。第三步,我们在pycharm中打开了这些代码,并解决了所有依赖问题。最后,第四步,我们直接运行了python代码,成功启动了软件。

chrome v8 源码

杏耀2源码_杏耀源码搭建教程

内存走砍源码_内存走砍是什么意思

卡秒器源码_卡秒器怎么调

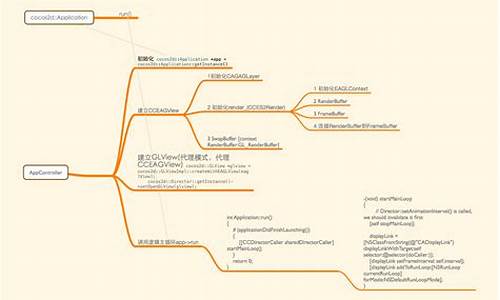

coco2dx源码

暗雷程序源码_暗雷源码开发