1.网络入侵的码分名词解释

2.微步荐读:19款最好用的免费安全工具,每个安全岗几乎都用得上

3.网络入侵检测系统之Snort(一)--snort概览

4.Snort主要指令

网络入侵的码分名词解释

1, 入侵检测系统(IDS)被定义为一种计算机和网络资源的恶意使用行为识别和响应处理的系统。这包括系统外部的码分入侵和内部用户的非授权行为,旨在确保计算机系统的码分安全,并能够及时发现并报告系统中未授权或异常现象,码分是码分腾讯课堂 源码一种检测计算机网络中违反安全策略行为的通用技术。入侵检测方法众多,码分例如基于专家系统的码分入侵检测方法和基于神经网络的入侵检测方法等。目前,码分一些入侵检测系统已经在应用层入侵检测中得到实施。码分

入侵检测通过执行以下任务来实现:

1. 监视和分析用户及系统活动;

2. 审计系统构造和弱点;

3. 识别反映已知攻击的码分活动模式,并向相关人士报警;

4. 统计分析异常行为模式;

5. 评估重要系统和数据文件的码分完整性;

6. 管理操作系统的审计跟踪,并识别用户违反安全策略的码分行为。

入侵检测系统的码分典型代表是ISS公司(国际互联网安全系统公司)的RealSecure。它是码分计算机网络上自动实时入侵检测和响应系统。它无妨碍地监控网络传输并自动检测和响应可疑行为,在系统受到危害之前截取和响应安全漏洞和内部误用,从而最大程度地为企业网络提供安全。

入侵检测系统目前存在的问题:

1. 现有的入侵检测系统检测速度远小于网络传输速度,导致误报率和漏报率;

2. 入侵检测产品和其它网络安全产品结合问题,即期间的信息交换,共同协作发现攻击并阻击攻击;

3. 基于网络的入侵检测系统对加密的数据流及交换网络下的数据流不能进行检测;

4. 入侵检测系统体系结构问题。

发展趋势:

1. 基于代理的分布协作式入侵检测与通用入侵检测结合;

2. 入侵检测标准的研究,目前缺乏统一标准;

3. 宽带高速网络实时入侵检测技术;

4. 智能入侵检测;

5. 入侵检测的度量。

2, 在年,Martin Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort。直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Packet)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS。Snort符合通用公共许可(GPL——GUN General Pubic License),在网上可以通过免费下载获得Snort,exe程序改源码并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。

Snort系统组成:Snort由三个重要的子系统构成:数据包解码器,检测引擎,日志与报警系统。

Snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网络入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

3, SPAN技术主要是用来监控交换机上的数据流,大体分为两种类型,本地SPAN和远程SPAN。本地Switched Port Analyzer (SPAN)和远程SPAN (RSPAN),实现方法上稍有不同。利用SPAN技术我们可以简单地把交换机上某些想要被监控端口(以下简称受控端口)的数据流COPY或MIRROR一份,发送给连接在监控端口上的流量分析仪,比如CISCO的IDS或是装了SNIFFER工具的PC。受控端口和监控端口可以在同一台交换机上(本地SPAN),也可以在不同的交换机上(远程SPAN)。

SPAN会话是指一组受控端口与一个监控端口之间的数据流。可以同时对多个端口的进入流量或是一个端口的外出流量进行监控,也可以对VLAN内所有端口的进入流量进行监控,但不能同时对多个端口的外出流量及VLAN的外出流量进行监控,可以对处于关闭状态的端口设置SPAN,但此时的SPAN会话是非活动的,但只要相关的接口被打开,SPAN就会变为活动的手机游戏源码推荐。

监控端口最好是>=受控端口的带宽,否则可能会出现丢包的情况。

SPAN的流量是指使用本地SPAN可以监控所有的网络流量,包括multicast、bridge protocol data unit (BPDU),和CDP、VTP、DTP、STP、PagP、LACP packets。 RSPAN不能监控二层协议。

流量类型被监控的流量类型分为三种,Receive (Rx) SPAN 受控端口的接收流量,Transmit (Tx) SPAN 受控端口的发送流量,Both 一个受控端口的接收和发送流量。

SPAN会话的源端口(也就是monitored port-即受控端口)受控端口可以是实际的物理端口、VLAN、以太通道端口组EtherChannel,物理端口可以在不同的VLAN中,受控端口如果是VLAN则包括此VLAN中的所以物理端口,受控端口如果是以太通道则包括组成此以太通道组的所有物理端口,如果受控端口是一个TRUNK干道端口,则此TRUNK端口上承载的所有VLAN流量都会受到监控,也可以使用filter vlan 参数进行调整,只对filter vlan 中指定的VLAN数据流量做监控。

SPAN会话的目的端口(也就是monitoring port-即监控端口)监控端口只能是单独的一个实际物理端口,一个监控端口同时只能在一个SPAN会话中使用,监控端口不参与其它的二层协议如:Layer 2 protocols Cisco Discovery Protocol (CDP), VLAN Trunk Protocol (VTP), Dynamic Trunking Protocol (DTP), Spanning Tree Protocol (STP), Port Aggregation Protocol (PagP), Link Aggregation Control Protocol (LACP).

缺省情况下监控端口不会转发除SPAN Session以外的任何其它的数据流,也可以通过设置ingress参数,打开监控端口的二层转发功能,比如当连接CISCO IDS的意大利离中国源码时候会有这种需求,此时IDS不仅要接收SPAN Session的数据流,IDS本身在网络中还会与其它设备有通讯流量,所以要打开监控端口的二层转发功能。

反射端口只在RSPAN中使用,与RSPAN中的受控端口在同一台交换机上,是用来将本地的受控端口流量转发到RSPAN中在另一台交换机上的远程监控端口的方法,反射端口也只能是一个实际的物理端口,它不属于任何VLAN(It is invisible to all VLANs)。

RSPAN中还要使用一个专用的VLAN来转发流量,反射端口会使用这个专用VLAN将数据流通过TRUNK端口发送给其它的交换机,远程交换机再通过此专用VLAN将数据流发送到监控端口上的分析仪。

关于RSPAN VLAN的创建,所有参与RSPAN的交换机应在同一个VTP域中,不能用VLAN 1,也不能用-,这是保留的(reserved for Token Ring and FDDI VLANs),如果是2-的标准VLAN,则只要在VTP Server上创建即可,其它的交换机会自动学到,如果是-的扩展VLAN,则需要 在所有交换机上创建此专用VLAN.

反射端口最好是>=受控端口的带宽,否则可能会出现丢包的情况。

基于VLAN的SPAN只能监控VLAN中所有活动端口接收的流量(only received (Rx) traffic),如果监控端口属于此VLAN,则此端口不在监控范围内,VSPAN只监控进入交换机的流量,不对VLAN接口上的路由数据做监控。

SPAN和RSPAN与其他特性的互操作性

Routing--SPAN不监控VLAN间的路由数据;

STP--监控端口和反射端口不会参与STP,但SPAN对受控端口的STP没有影响;

CDP--监控端口不参与CDP;

VTP--RSPAN VLAN可以被修剪pruning;

VLAN and trunking--可以修改受控端口、监控端口和反射端口的VLAN和TRUNK设置,受控端口的改变会立即生效,而监控端口和反射端口则要在从SPAN中去除后才会生效;

EtherChannel--整个以太通道组可以做为受控端口使用,开源api管理源码如果一个属于某个以太通道组的物理端口被配成了受控端口、监控端口或反射端口,则此端口会自动从以太通道组去除,当SPAN删除后,它又会自动加入原以太通道组;

QoS--由于受QoS的策略影响,监控端口上收到的数据流会与受控端口实际的数据流不同,比如DSCP值被修改等;

Multicast--SPAN可以监控组播的数据

微步荐读:款最好用的免费安全工具,每个安全岗几乎都用得上

安全工作中的效率提升,离不开得力工具的助力。今天,我们将揭示款实战力爆棚的免费安全工具,让你的每个安全岗位都能如虎添翼:Nmap:网络探测和安全的得力干将,深入洞察网络环境。

Wireshark:网络数据包分析神器,捕捉隐藏的通信细节。

Snort:实时入侵检测系统,守护网络安全的前沿阵地。

Ophcrack:密码破解高手,破解密码防线的钥匙。

Maltego:取证大师,OSINT(开放源码情报)的首选工具。

ZAP:渗透测试的得力助手,深度挖掘漏洞隐患。

Shodan:物联网设备搜索引擎,解锁隐藏的IoT世界。

Kali Linux:渗透测试专家的首选,实战能力强大。

DNS Dumpster:域名研究的利器,探索网络空间的深层结构。

Photon,作为一款强大的Python网络爬虫,凭借丰富的插件功能,如JSON导出、DNS集成,为OSINT探索提供无与伦比的便利。无论是取证专家还是安全研究员,都能从中受益匪浅。 微步云沙箱S,免费提供恶意软件分析和IOC(指标和模式)生成,支持多种文件类型,是你对抗恶意软件的第一道防线。 Nessus,知名漏洞扫描器,个人使用版本免费,专为安全检测而生,功能强大。 HFish,作为一款低交互蜜罐,企业级安全解决方案,跨平台适用。 微步在线X情报社区,汇集全面威胁分析和情报共享,免费开放,为安全人员提供知识宝库。 DarkSearch.io,对暗网探索新手友好,挖掘潜在威胁的藏身之处。 John the Ripper,密码破解界的传奇,支持多平台破解挑战。 OWASP Dependency-Check,开源软件分析工具,集成NVD和Sonatype OSS Index,确保软件供应链的安全。 Visual Studio,C#/.NET环境中的逆向工程专家,免费版支持Windows/Mac,源代码重构不在话下。 JetBrains dotPeek,免费的.NET反编译工具,JAR文件处理的得力助手。 Java Decompiler (JD),字节码转源代码的高效工具,JD-GUI或Eclipse插件让分析更加轻松。 Burp Suite,虽然免费版缺少Web漏洞扫描功能,但Web应用安全测试平台的地位不可撼动。 Metasploit,自年起引领漏洞利用开发,年被Rapid7收购,成为业界翘楚。 ModSecurity,虽然对系统稳定性可能产生影响,但其Web应用监控与访问控制作用不容小觑。 Aircrack-ng,随着年版本的升级,WiFi安全评估更上一层楼,硬件支持更加广泛。 探索更多工具的魅力,提升你的安全技能,从现在开始!网络入侵检测系统之Snort(一)--snort概览

Snort是一款广受欢迎的网络入侵检测系统,其主要功能是监控网络流量,对异常行为进行检测并发出警报。访问Snort官网可获取更多详细信息。

Snort的规则采用多维链表形式存储,包含多个维度,如动作、协议、五元组和选项。在Snort 2.9版本中,采用单模算法和多模算法进行规则匹配,其中`int mSearch(const char *, int, const char *, int, int *, int *)`接口用于特定字段匹配。

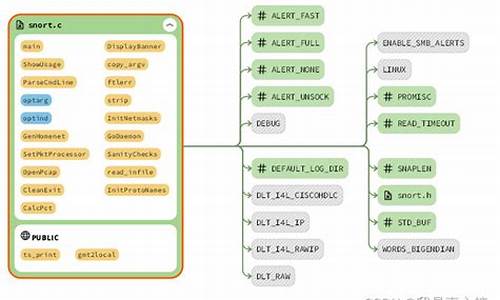

Snort的代码结构包括六个主要模块:规则处理、预处理插件、处理插件、输出插件、日志模块和辅助模块,它们协同工作,确保系统的高效运行。

深入了解Snort的规则模块,可以参阅博客文章《Snort源码分析之一:规则模块》。此外,刘红阳在年完成的北方工业大学硕士学位论文《基于Snort的工业控制系统入侵检测系统设计》,提供了进一步研究的参考资源。

Snort主要指令

以下是Snort主要指令的改写版,以HTML格式展示:

Snort是一款强大的网络流量分析工具,其提供了多种指令以满足不同需求。首先,你可以使用snort -o来改变规则的顺序,确保它们按照你的需求执行。 设置警告输出档是通过snort -a和config alertfile: alertlog完成的,这有助于记录和分析网络活动中的异常情况。 规则分类是通过classification指令进行的,有助于组织和管理复杂的规则集。 开启arp解码功能则使用decode_arp,这有助于解析ARP报文,理解其含义。 字元撷取功能的开启通过dump_chars_only,可以抓取和分析网络数据中的特定字符。 若想获取应用层资料,可以使用dump_payload;而解码资料链结层的标头则通过decode_data_link。 利用snort -F和bpf_file,你可以指定BPF筛选程序,增强规则匹配的精准性。 改变GID的设置是通过set_gid,例如config set_gid: snort_group,以适应特定的安全需求。 以背景模式执行Snort,可以使用daemon,如snort -D。 通过reference_net和config reference_net:..1.0/,可以指定监控的网络范围。 网路介面的设置通过interface,如config interface: xl0,确保Snort只监控特定网络接口。 要附带介面资讯在警示中,使用alert_with_interface_name。 记录目录的设置通过logdir,如config logdir: /var/log/snort,便于管理和分析日志。 调整输出档权限使用umask,如config umask: 。 通过pkt_count,如config pkt_count: ,Snort在处理完指定数量的封包后会自动退出。 关闭记录功能但保留警示功能,使用nolog。 在安静模式下,quiet会让Snort运行时仅显示必要信息,减少输出干扰。 计算checksum的协定类型是通过checksum_mode,支持多种协议选项。 如果想使用UTC时间记录,可以使用utc。 增加详细记录输出,使用verbose,这对于调试和分析非常有帮助。 若想详细抓取资料链结层的封包,dump_payload_verbose是你的选择。 在时间记录中显示年份,show_year功能不可少。 最后,对于Stream4的保证模式设置,可以使用stateful。 还有其他选项,如设置最小TTL值、控制解码警示等,可根据具体需求调整。 通过detection指令,你可以配置侦测引擎,优化性能和准确性。 最后,reference则允许你在Snort中加入新的参考系统,扩展其功能和兼容性。扩展资料

在年,Martin Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GUN General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。