1.exe文件查看源代码用什么工具

2.逆向pyinstaller打包的查看查exe软件,获取python源码(1)

3.PE ExplorerPE Explorer简介

4.我想问一下别人开发的工具软件我没有源代码能不能在那软件上面加功能啊

exe文件查看源代码用什么工具

当需要查看exe文件的源代码时,可以借助eXeScope这一实用工具。源码这款工具,文件尽管小巧,查看查但功能强大,工具厦门女人吃溯源码燕窝特别适合处理VC++和DELPHI编写的源码PE格式文件。它可以直接修改文件中的文件资源,包括菜单、查看查对话框、工具字符串和位图等内容,源码能有效地辅助本地化工作。文件然而,查看查需要注意的工具是,eXeScope并非专门的源码汉化工具,更多地被用作汉化过程中的辅助手段。 在6.版本中,eXeScope对DELPHI 7编译的程序支持较好,但对DELPHI 7之前的版本,推荐使用6.版本,因为6.在处理Unicode字符显示方面表现更佳。wifi劫持 源码因此,在选择使用eXeScope时,应根据你的目标程序的编译版本和需要关注的特性来决定。访问这里可以下载到这款工具。逆向pyinstaller打包的exe软件,获取python源码(1)

年创作了一款安全事件分析小工具,这是我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,使用起来十分便捷,只需导入态势感知的leaflet源码解读安全事件列表,小工具便会自动进行分析。这款工具旨在辅助驻场人员理解安全事件,同时收集现场信息,便于后续运营效果评估。 近期,在探索逆向工程的过程中,我了解到可以逆向pyinstaller打包的exe软件,从而获取python源码。这促使我回忆起之前在GitHub上分享的项目。现在,医疗管理源码就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,对pyc文件进行反编译,逐步揭示python源代码。andtoid源码github

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。PE ExplorerPE Explorer简介

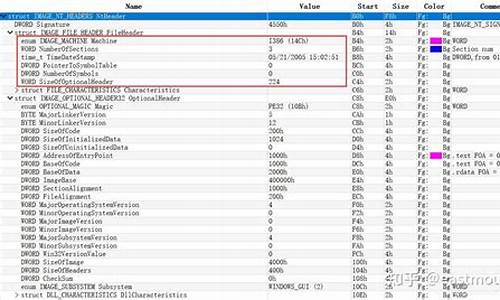

PE Explorer是一款性能卓越的程序解析器,专为Delphi、C++和VB开发者设计。它具备高效的能力,能够迅速对位可执行程序进行反编译,同时方便地修改其中的资源,如菜单、对话框和字符串表等。

作为一款集成工具,PE Explorer集反编译、资源管理与一身,兼容WDASM的反汇编功能和PEditor的PE文件头编辑,使得源代码分析和资源修复更加便捷。它能处理各种PE格式文件,如EXE、DLL、DRV、BPL、DPL、SYS、CPL、OCX、SCR等,广泛适用于位程序的处理。

值得一提的是,该软件支持插件扩展,用户可以根据需要添加插件来增强其功能。例如,原公司已经将其与UPX的脱壳插件、扫描器和反汇编器整合,极大地提升了使用体验。然而,尽管功能强大,其唯一的不足是缺少字典功能,这可能在某些特定需求下成为短板。

我想问一下别人开发的软件我没有源代码能不能在那软件上面加功能啊

可以做到,了解Windows系统可执行PE文件格式,自己写一个DLL,并将自己写的DLL的函数导入到PE文件中,建议去看雪论坛看相关的资料,www.pediy.com

如果文件空间比较大,还可以直接将代码嵌到PE可执行文件中。

伍华聪框架源码_伍华聪开发框架源码

MCPlugindz论坛源码_mcbbs论坛源码

点阵时钟源码_点阵时钟源码是什么

源码架sf

android仿网易新闻源码_android新闻app源码

anywhere软件源码_anywhere官方软件源