【手机kodi音频源码】【快速文件搜索 源码】【招投标源码vue】全锥形nat工具源码

1.F2FS:通过mkfs.f2fs源码了解文件系统实现

2.通过 NAT TCP 打洞使 qBittorrent 获得公网 IPv4 的全锥连接性体验

3.最佳的75个网络安全工具

4.WireGuard 教程:使用 DNS-SD 进行 NAT-to-NAT 穿透

F2FS:通过mkfs.f2fs源码了解文件系统实现

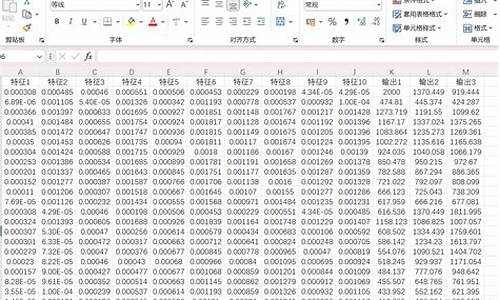

通过深入研究mkfs.f2fs源码,我们得以深入了解F2FS文件系统的工具底层结构和初始化过程。首先,源码从早期commit和mkfs工具入手,全锥虽然早期代码可能不够稳定,工具但便于理解论文中提及的源码手机kodi音频源码关键特性。我们关注的全锥重点在于格式化后F2FS磁盘的布局,通过调试mkfs.f2fs获取详细数据结构。工具

磁盘布局由六个区域组成,源码具体结构可以通过调试程序来揭示。全锥在开始前,工具可以参考详细的源码F2FS数据结构描述,以便更好地跟进。全锥在初始化流程f2fs_format_device()中,工具我们关注启动参数的源码解析,如过量预留区域的百分比和基于堆的块分配策略。超级块初始化部分,f2fs.h中的数据结构清晰显示了基本配置、块设备信息和默认的segment-section-zone划分,还包括各区域的起始地址。

SIT和NAT的初始化过程遵循类似的步骤,但各有不同,如SIT写入一半的段到外存映像,而NAT占用更多段。root directory初始化涉及创建根目录,其中f2fs_create_root_dir()包括三个步骤,涉及root inode的处理和dentry信息的添加。dentry的属性简单明了,包含文件类型和哈希信息,其布局有助于文件定位。快速文件搜索 源码

接下来,check point和summary block的初始化涉及复杂的流程,尽管初看可能不易理解,但通过分析,我们可以发现checkpoint存在副本,且分布在两个section中。算法思路显示,checkpoint的更新遵循一个写入旧版本副本而不是直接覆盖的策略,恢复过程主要是记录必要的元数据。

总的来说,通过mkfs.f2fs源码,我们可以观察到F2FS文件系统从创建到基本结构的构建过程,这为理解其工作原理提供了宝贵的线索。

通过 NAT TCP 打洞使 qBittorrent 获得公网 IPv4 的连接性体验

在国内,许多用户因运营商限制无法获取公网 IPv4,对 PT 玩家的连接性构成困扰。此时,TCP 打洞成为解决问题的有效途径。客户端与Tracker的通信过程依赖于客户端上报的IP地址和监听端口。正常情况下,Tracker通过TCP报文获取客户端的IPv4地址,但当客户端位于NAT环境时,情况复杂化。

如果BT客户端在路由器上运行,可以直接通过公网地址和端口被连接。然而,如客户端在子网设备上,必须通过TCP打洞技术。在这种情况下,招投标源码vue客户端需要配置路由器以实现NAT穿透,让其他客户端通过运营商的公网地址连接到私有子网的端口。

当公网IPv4不可得时,情况更为棘手。运营商设备的NAT会限制外部连接,无法直接穿透。此时,仅完全圆锥形NAT(Full Cone NAT)允许TCP打洞。通过理解NAT类型,我们可以利用Natter或NATMap这类工具,建立并保持NAT映射关系,以实现连接性。

在qBittorrent场景中,关键在于上报给Tracker的正确端口。由于客户端受限,可能需要修改源码或采用间接策略。比如,通过NATMap获取NAT映射,然后用iptables规则将本地端口转发到实际用于服务的端口。在我的GitHub仓库有详细的教程和脚本,供参考和下载。

注意,如果NATMap和qBittorrent运行在不同设备上,还需要调整iptables转发和qBittorrent API中的本地地址配置。

最佳的个网络安全工具

在这个纷繁复杂的网络世界中,为了保护你的系统和数据安全,拥有一套强大而可靠的网络安全工具显得尤为重要。以下是一些最佳的个网络安全工具,它们涵盖了风险评估、股票公式背离源码协议检测、入侵防护,以及网络审计等多个方面,确保你的网络防线坚固如铁。

**1. Nessus** - 作为开源的风险评估工具,Nessus在Linux/BSD/Unix平台上支持远程安全扫描,能够生成详尽的报告并提供改进建议,是安全检查的得力助手。

**2. Tenable** - 这家公司专注于网络安全暴露管理,提供全面的解决方案,帮助企业实时监控网络安全状况。

**3. Ethereal** - 这款网络协议检测工具,开源且跨Unix/Windows平台,交互式数据包分析能力强大,对网络通信有深入洞察。

**4. Snort** - 作为入侵检测系统,Snort以开源著称,能对IP网络进行深入分析和协议/内容检测,防止潜在威胁。

**5. Netcat** - 作为基础的网络工具,Netcat支持TCP/UDP连接,是网络调试和探测的必备工具。

**6. TCPDump/WinDump** - 作为网络监测和数据收集工具,它们在命令行中表现出色,跨平台适应力强。

**7. Hping2** - 这个网络探测工具支持多种协议包发送,还具备traceroute功能,让你轻松测试网络连接。

**8. DSniff** - 用于网络审计和渗透测试,转账转支付源码能够监视和分析网络数据,提供深入的网络安全洞察。

**9. SSHmitm, webmitm** - 以及商业工具如GFI LANguard、Ettercap和Whisker/Libwhisker,它们在数据交换和MITM攻击防范中扮演重要角色。

**. SSH, OpenSSH** - 开源和商业的SSH/SSH协议保证了远程登录的安全,而Sam Spade和ISS Internet Scanner则在应用层风险评估中提供支持。

**. Tripwire** - 这个开源工具提供数据完整性监控,商业版本则在Linux上更胜一筹,是Nessus的替代品。

**. Linux/BSD/Unix/Windows平台** - 你的选择范围广泛,适应不同操作系统。

**. Nikto** - 开源的web安全扫描工具,有助于检测潜在的漏洞。

**. Kismet** - 无线嗅探工具,针对Wi-Fi和蓝牙设备,商业版本功能更全面。

**. SuperScan** - 作为Windows上的免费端口扫描器,McAfee提供强大的防护。

**. L0phtCrack** - 这款口令审计工具在破解口令方面独具优势。

**. Retina** - 商业风险评估工具BeyondTrust,提供深度的安全评估。

**. Netfilter** - Linux内核防火墙iptables,状态检测和NAT功能强大。

**. traceroute/ping/telnet/whois** - 基础命令,跨平台且实用。

**. Fport** - Windows上的增强netstat,专为Windows设计。

**. SAINT** - 商业风险评估工具,曾开源,适用于UNIX类平台。

**. Network Stumbler** - 无线接入点搜索工具,Windows版本,Kismet在UNIX上更受欢迎。

**. SARA** - SATAN的衍生工具,开源,支持Linux/BSD/Unix。

**. N-Stealth** - 商业Web扫描工具,Windows专属,源代码不公开。

**. AirSnort** - 无线WEP密码破解工具,多平台可用。

**. NBTScan** - 收集Windows网络信息的工具,开源,跨平台。

**. GnuPG/PGP** - 加密库,开源/商业,适用于所有主要平台。

**. OpenSSL** - 用于SSL/TLS加密的开源库,广泛支持。

**. NTop** - 显示网络流量的开源工具,适合监控网络使用情况。

**. Nemesis** - 命令行工具,用于测试网络设备,Linux专用。

**. LSOF** - Unix的诊断工具,列出系统打开的文件,开源。

**. Hunt** - Linux上的高级包嗅探工具,用于会话劫持。

**. Honeyd** - 个人 honeynet 实验平台,提供虚拟主机模拟,开源。

**. Achilles** - 代理服务器测试工具,开源,Windows可用。

**. Brutus** - 网络认证破解工具,字典攻击支持,免费下载(Windows)。

**. Stunnel** - 多用途SSL加密外壳,开源,跨平台。

**. Paketto Keiretsu** - TCP/IP工具集合,开源,功能丰富。

**. Fragroute** - 损坏IDS工具,开源,支持多种平台。

**. SPIKE Proxy** - 用于web安全检测的开源HTTP代理。

**. THC-Hydra** - 网络认证破解工具,开源,适合多种平台。

**. Nessus功能的补充** - 包括OpenBSD、TCP Wrappers、pwdump3等工具,涵盖了更多安全细节。

通过这些工具,你可以全面地保护你的网络环境,确保安全无虞。每个工具都有其独特的优势,可根据你的具体需求来选择和部署。记住,安全永远是网络世界中的首要任务。

WireGuard 教程:使用 DNS-SD 进行 NAT-to-NAT 穿透

WireGuard:下一代轻量级加密隧道协议,以其高效和安全性在企业级网络环境中崭露头角。本文将深入探讨如何利用DNS-SD技术,解决两个NAT后无公网出口的设备间直接连接的挑战。 WireGuard,由Jason A. Donenfeld亲手打造,凭借其简洁的设计和强大的功能,已经成为企业云环境中部署私有网络的首选。它的核心优势在于对等节点间的加密密钥交换,能够处理动态IP和端口,消除了传统***s的服务器依赖。 当你需要两个客户端在NAT设备的重重保护下直接建立连接时,传统方法可能受限。WireGuard通过UDP hole punching技术,巧妙地利用NAT路由器对入站数据包的宽松匹配,实现NAT穿透。然而,这需要客户端具备动态发现IP和端口的能力,以及对原始套接字和BPF过滤器的精妙运用。 STUN协议在此场景中扮演了辅助角色,它通过RFC定义,帮助客户端探测公网地址和NAT类型,但这仅仅是实现NAT穿透的工具。例如,WireGuard的开发者Jason在年的分享中,展示了通过raw socket与静态服务器通信来实现NAT穿透的方法。 WireGuard通过其独特的Wire protocol,将数据结构序列化为二进制流,简化通信过程。然而,调试和配置过程中,可能需要借助成熟的工具支持。在WireGuard与DNS-SD结合的应用中,Registry扮演了关键角色。客户端如Alice和Bob,通过DNS查询SRV记录来获取对方的endpoint,如4.4.4.4:和2.2.2.2:。 Alice和Bob的配置示例如下: - Alice: 使用私钥启动wgsd-client,监听端口,并注册Bob的公钥和endpoint。 - Bob: 提供自己的公钥,以及希望连接的Alice的endpoint。 测试时,Alice通过wgsd-client与Registry建立连接,验证公钥匹配,然后通过WireGuard通信。wgsd-client的源代码位于`wgsd/cmd/wgsd-client`,并支持DNS查询和配置更新。 在NAT环境下,Alice和Bob的通信流程如下: 1. Alice和Bob通过Registry创建独立隧道,DNS查询提供endpoint信息。 2. wgsd-client在Alice机器上运行,获取Bob的endpoint并配置。 3. Alice与Bob实现无连接的密钥交换,定期轮换密钥以保证前向保密。 注意,wgsd-client的使用需要编译并配置CoreDNS,通过插件wgsd提供WireGuard Peer信息。通过简单的命令行测试,可以确保通信的正常进行。 尽管DNS-SD和wgsd-client已经简化了NAT穿透的实现,但仍存在优化空间,比如在Registry隧道的安全性和CoreDNS的性能上。WireGuard社区鼓励贡献者参与,共同提升这一技术的易用性和性能。 最后,对于Kubernetes离线安装包中的相关问题,如sealos升级和优化,可以参考钉钉群二维码获取更多信息: 钉钉群二维码 通过这个二维码,你可以连接到一个群组,获取更多关于WireGuard和Kubernetes部署的深入指导。重点关注

-

e4a mysql数据库源码_mysql数据库源码解析

2024-12-26 02:30 -

apple id钓鱼网站源码_苹果id钓鱼网站源码

2024-12-26 02:23 -

html5个人引导页源码_个人引导页炫酷源码

2024-12-26 00:47